linux服务器攻击溯源(一)

- 2026-02-07 12:30:09

看对方的目的是什么,就是最终目标是做什么。然后根据自己经验看看达到这个目标需要进行什么操作逆推回去。看看这些过程都会留下什么日志。

系统状态分析

w:详细显示登录当前服务器用户的详细信息,查看是否有异常

who:显示系统中有哪些使用者正在上面

id:显示用户的UID、GID及所属的用户和组,查看属主和属组是否有异常

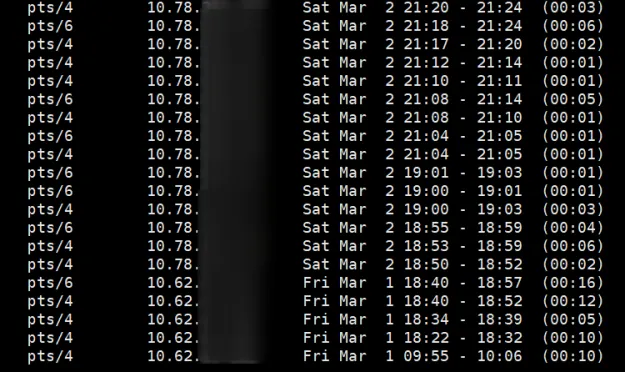

last:查看当前用户的登录记录,登录成功的记录

【查看登录IP是否都是已知的】

ac -p:查看每个用户的登录总时间,通过登录信息检查是否有可疑用户

tail -n 10 /var/log/secure:这个是系统的认证信息,查看日志中认证的时间和用户是否有异常

cat /var/log/sulog #查看是否有非授权的su命令

cat /var/log/cron 或 crontab -l #查看计划任务是否正常

cat /root/.bash_history |more #查看历史命令记录,检查命令是否有异常

lsof -u root #查看某个用户启动了什么进程

lsof -i:8080 #某个端口是哪个进程打开的,如果有异常的端口打开就使用该命令

lastb #登录失败记录

lastlog #最后一次登录

crontab -l #查看计划任务是否有恶意脚本或者恶意命令

netstat -anp #a参数是列出所有连接,n是不要解析机器名,p列出进程名

ps -ef或ps -aux #查看进程信息

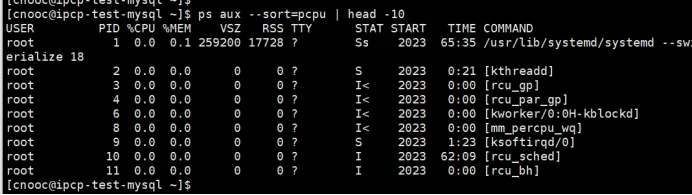

ps aux --sort=pcpu | head -10 #查看cpu占用率前十的进程

【查看是否有异常的进程】

ps aux|grep 'pid' #检查服务器是否有黑客留下的木马程序

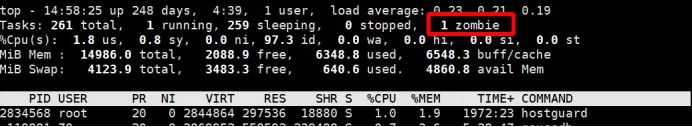

top #查看僵尸进程

stat script.sh #查看某个文件是否被修改过

lsof -nPi #查看内部对外的所有网络连接

sudo -l #查询su切换用户记录

tcpdump -n -i eth0|more #单个 n 表示不解析域名,直接显示 IP,将eth0换成实际使用的网卡即可,检查是否有异常的IP连接

tcpdump -i eth0 tcp|more #捕获TCP类型的数据包,将eth0换成实际使用的网卡即可,检查是否有异常的IP连接

2.查找与文件操作

## find:根目录下所有.jspx后缀文件

find / -name *.jspx

## 最近3天修改过的文件

find -type f -mtime -3

## 最近3天创建的文件

find -type f -ctime -3

## 过滤出不带有某个关键词的行并输出行号,查看当前系统内所有的用户,并确保没有异常用户信息

grep -nv 'root' /etc/passwd

## 显示用户密码文件,检查是否有可疑用户被设置为login

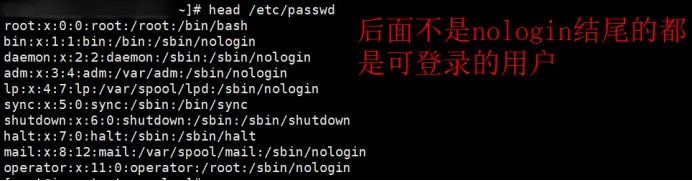

cat /etc/passwd

【是否存在攻击者创建的恶意用户】

## 查找文件以下重要文件是否被动过

rpm -Vf /bin/ls

rpm -Vf /usr/sbin/sshd

rpm -Vf /sbin/ifconfig

## 系统漏洞检测

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

## 查找24小时内被修改的JSP文件

find ./ -mtime 0 -name "*.jsp"和find ./ -mtime 0 -name "*.php"

## 查看密码文件上一次修改的时间(最近改动):stat /etc/passwd

## 查看除无法登录以外的用户,有无新增:cat /etc/passwd | grep -v nologin

## 查看哪些用户为root权限,有无新增:cat /etc/passwd | grep x:0

## 查看哪些用户使用shell:cat /etc/passwd | grep /bin/bash

## 查看hosts文件的修改、更新、权限的情况:stat /etc/hosts以及cat /etc/hosts,检查是否内容有变化

## 排查以下文件的修改、更新、查看的时间和权限,使用stat filename来查看:

/var/spool/cron/*、/etc/crontab、/etc/cron.d/*、/etc/cron.daily/*、/etc/cron.hourly/*、/etc/cron.monthly/*、/etc/cron.weekly/、/etc/anacrontab、/var/spool/anacron/*

## 查看临时目录是否有留下的残余文件

ls -la /tmp

ls -la /var/tmp