一、长夜

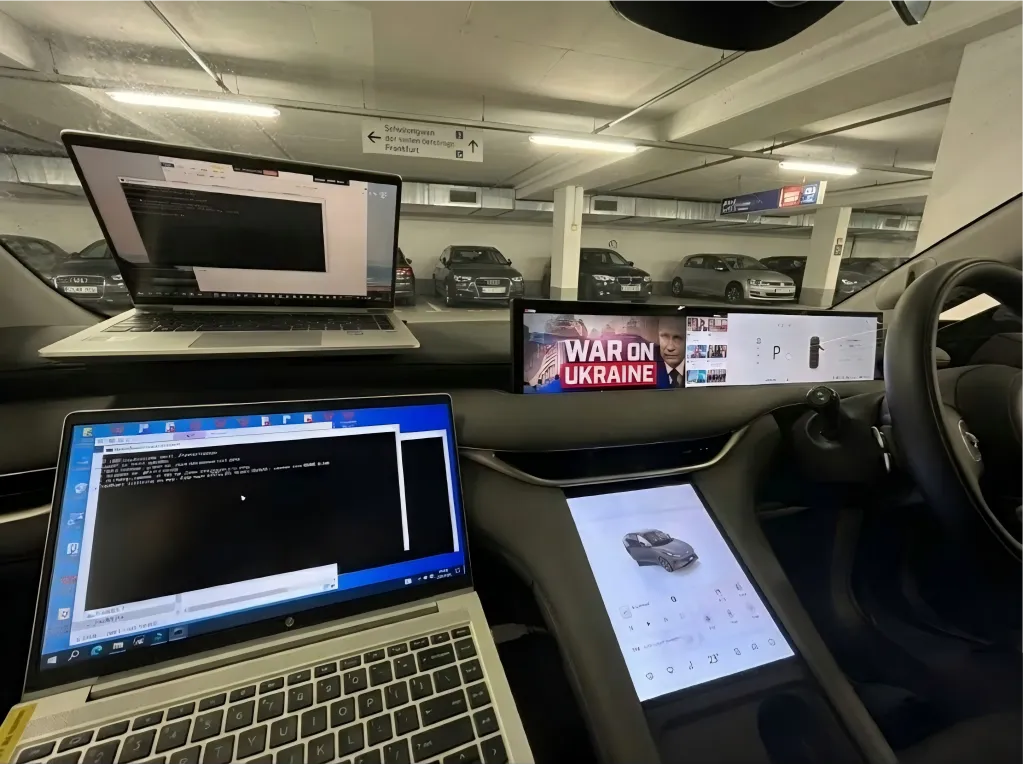

法兰克福的冬天,地下停车场能把人冻成冰棍。我和阿强挤在测试车里,三台笔记本摊开,两根网线从 OBD 接口拖出来。车窗外是冷凝水,车窗内是电脑散热风扇的呼呼声。

我们在干什么?在给一台即将上市的智能汽车做“政审”——确保它不会因为数据问题,给公司招来几亿欧元的罚单。

我盯着屏幕说,“今晚我们得把 GDPR 这块硬骨头啃下来。说白了就是六个问题:这数据是谁的?你凭什么用?用多少?放哪儿?什么时候删?出不出境?每个问题答不好,都可能是几千万欧元的坑。”

阿强揉了揉眼睛:“明白。”

这不是玩笑。就在 2024 年 8 月,荷兰数据保护局给 Uber 开出了 2.9 亿欧元的罚单,原因就是把欧洲出租车司机的数据传回了美国总部。170 多名法国司机的联合投诉,最终变成了 GDPR 实施以来涉及数据跨境传输的最大罚单。对于一家年营收百亿级的车企来说,4% 的罚款可能高达数十亿欧元——这足以抹平数年的研发利润。

更早些时候,2020 年,英国航空因为数据泄露被罚 2000 万英镑;同年,H&M 因为监控员工私生活被罚 3530 万欧元;2023 年,荷兰数据保护局调查 Tesla 车载摄像头默认开启,认为可能非法收集驾驶员数据。

GDPR 不只是一部法律,它是欧洲在数字时代的价值宣言。2018 年 5 月 25 日生效至今,它用一张张罚单告诉全世界:在欧洲,数据不是资源,不是资产,而是权利——和生命、自由、财产同等重要的基本权利。

我们面前的这台车,T-Box(车载通信盒)每一次跳动都在产生数据:GPS 坐标、车速、电池状态、用户账号、驾驶习惯……这些数据如果处理不当,每一个字节都可能变成法律炸弹。

Wireshark(网络协议分析软件,俗称抓包工具) 的窗口在夜幕里闪烁,绿色的 TCP 包和蓝色的 UDP 包在跳动。我们要做的,就是确保这些数据包里,没有一个字节会踩到 GDPR 的红线。

二、代码里的红线

回到那个停车场的夜晚。

我们要验证的第一件事,就是这台车有没有“叛国”的倾向。听起来像开玩笑,但这是最严肃的技术问题:T-Box 的代码里,有没有硬编码的 IP 地址指向中国?有没有在网络连通性检测时,偷偷 ping 一下百度或者阿里云的服务器?

如果有,那就构成了将“数据主体(车辆)的动态 IP 地址”和“在线状态”传输至欧盟境外。由于中国尚未获得欧盟的“充分性认定”,这种传输如果没有签署标准合同条款,即属违法。而 Uber 的 2.9 亿欧元罚单已经证明,标准合同条款的执行不到位,同样会被重罚。

所以在开发阶段,我们执行了严格的代码审查:

底层库审查:检查 Android 或 Linux 底层的网络库,确保默认的 NTP 服务器不是 ntp.api.bz(中国常用)或其他亚洲节点,而是指向 europe.pool.ntp.org 或 OEM 自建的法兰克福节点。检查 Captive Portal Detection(强制门户检测)的 URL,Android 原生系统通常连接 Google 服务器,但国内修改版可能指向国内服务器,必须配置为欧洲本地地址。

为什么这么较真?因为程序员可能在代码里写得很干净,但编译器会把一些默认配置塞进去。就像你以为自己戒烟了,但打火机还在口袋里——早晚会出事。

二进制文件扫描:源代码扫描不足以发现所有问题,必须对编译后的固件进行扫描。使用 Binwalk 提取固件文件系统,结合字符串搜索工具寻找 IP 正则表达式:

# 提取固件

binwalk -Me firmware.bin

# 搜索所有 IPv4 地址模式

grep -rE “\b([0-9]{1,3}.){3}[0-9]{1,3}\b” extracted_firmware/

# 搜索常见 CN 域名

grep -r “baidu.com” extracted_firmware/

grep -r “qq.com” extracted_firmware/

配置文件的区域化加载:T-Box 软件架构包含 MCC(移动国家代码)检测逻辑。当识别到 SIM 卡为欧洲运营商(如 MCC 262 - 德国)时,系统自动加载 eu_config.xml,该配置文件中所有云端端点必须指向 AWS 法兰克福或 Azure 爱尔兰等合规数据中心。

这些看似繁琐的技术细节,本质上是在用代码书写宪法。

GDPR 第 25 条要求的“隐私设计与默认隐私”,不是一句口号,而是要落实到每一个函数调用、每一次网络请求。

在 Android Automotive 开发的车机系统中,我们在 VHAL(车辆硬件抽象层)实现了物理级的隐私开关。当用户激活“隐私模式”时,VHAL 层切断所有非安全相关的数据上报。更关键的是,车辆出厂时的默认设置必须是隐私保护级别最高的——用户不需要去设置菜单里“关闭”跟踪,而是必须主动“开启”服务。

这是 GDPR 对工程架构最直接的要求:Privacy by Default。技术不是中立的,默认选项本身就是一种价值判断。

【本章小结】

- 去中国化审查:完成了 NTP 服务器指向修正与二进制文件 IP 扫描,切断了任何隐秘的“回国”连接。

- 区域化加载:基于 MCC 检测逻辑,确保配置文件与云端端点严格指向欧洲合规数据中心。

- 物理隐私开关:在 VHAL 层实现“默认关闭、主动开启”机制,守住了数据主权的第一道防线。

【下期预告】寒冷的夜色中,阿强合上电脑,但他眼里的忧虑并没有消失。因为他知道,代码干净了只是第一步。在遥远的硅谷和沃尔夫斯堡,那些拥有最顶尖法务团队的巨头们,依然在 GDPR 的泥潭里摔得头破血流。我们筑起的三层防御网,真的能挡住即将到来的风暴吗?▶ 请关注中篇:防御体系与出海法则