AI 编程必备的网络底层逻辑:TUN 模式 + 代理链全解析

- 2026-01-27 14:13:24

摘要:前半部分主要说明原理和结合问题的核心,懂得“为什么”,之后遇到类似的问题才可以复用。

⚠️ 郑重声明:本文仅限于技术原理学习与交流,请自觉遵守法律法规,禁止将相关技术用于非法用途。

📚 阅读导航

⏱️ 预计阅读时间: 8-10 分钟

🎯 你将学到什么:

彻底解决 AI 编程软件(Cursor/Antigravity)连接难题的底层逻辑。

掌握 TUN 模式的“欺骗”艺术与内核级流量接管。

理解代理链(Relay)如何实现 IP 洗白与隐私保护。

学会通过 Windows 路由表分析网络流量走向。

🗺️ 本文思维导图:快速定位

第一阶段-01(Background): 说明核心痛点,为什么我们需要“全局劫持”?

第二阶段-02(TUN Mode): 揭秘 TUN 模式原理,操作系统是如何被“欺骗”的?

第三阶段-03(Proxy Chain): 进阶玩法,利用代理链实现 IP 更换与高级路由。

第四阶段-04(Data Flow): 全流程图解,上帝视角看透数据流转。

第五阶段-05(Practice): 实战与验证,手把手教你分析路由表。

01 现实困境:我为什么要这么做?

🚧 遇到的两座大山

在学习和开发过程中,我们经常需要使用 AI 编程软件(如 Cursor, Copilot 等)调用国外的先进大模型。但往往会卡在两步:

网络连通性: 这些软件必须连接海外服务器,网络环境要求高。

代理失效(最头疼的问题): 许多现代软件——包括终端命令行、网络游戏、以及非标准 HTTP 客户端编写的 AI 工具——会直接忽略系统的代理设置。

现象: 你明明开了代理,浏览器能上 Google,但终端里的 curl或 AI 软件依然报错。因为它们不走系统设定的 HTTP 代理,而是试图通过物理网卡直连。

🛡️ 解决方案:内核层劫持

为了解决这个问题,我们不能只在应用层打转,必须下沉到操作系统内核层面进行 “全局劫持”,这就是 TUN 模式。

💡 一句话核心总结

通过创建 TUN 虚拟网卡并修改系统路由表,将所有网络流量劫持到虚拟网卡,再由代理软件处理后通过物理网卡转发。这实现了操作系统内核层的全局代理,彻底解决 AI 编程软件及终端工具“不听话”的问题。

02 流量接管:TUN 模式的欺骗艺术

🎭 运作原理 (What & How)

TUN (Tunnel) 本质上是一种虚拟网络接口。它通过一场精妙的“欺骗”,让操作系统乖乖交出流量。

整个过程分为三步走:

1. 创建与伪装 🕵️

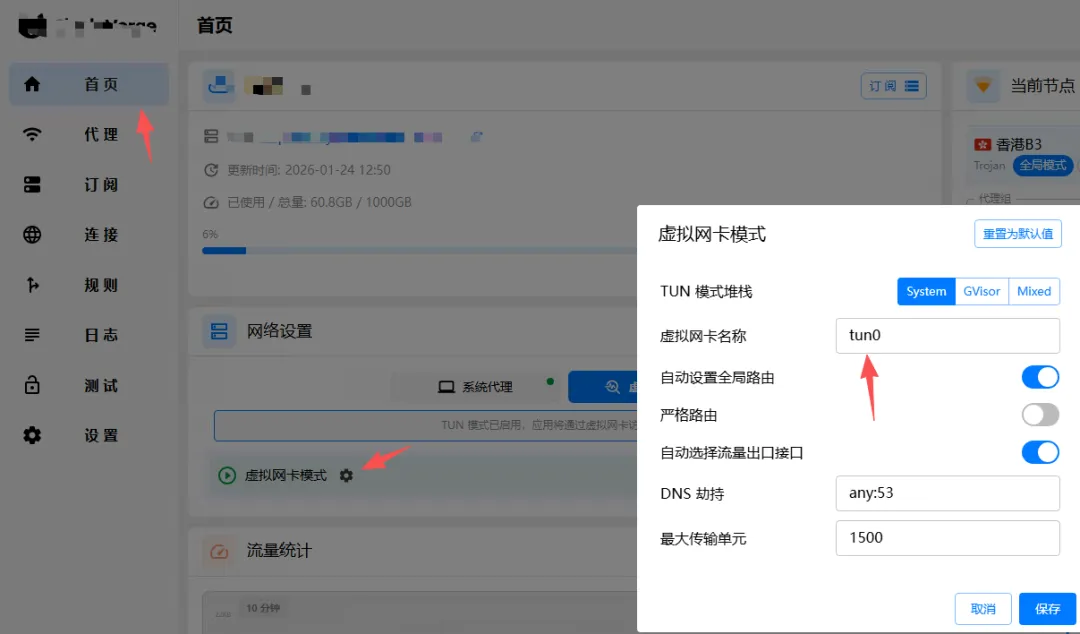

代理软件在系统中创建一个名为 tun0 的虚拟网卡。

系统视角: “咦,我多了一块网卡,看起来和真的一样。” 系统会给它分配 IP 地址。

2. 修改路标 (Routing) 🚩

代理软件修改系统的路由表。

操作: 将所有发往互联网的流量(默认路由

0.0.0.0/0)强制指向tun0接口。结果:

tun0变成了系统的“默认出口”。

3. 偷梁换柱 🔄

投递: 操作系统信以为真,将数据包投递给

tun0。截获: 代理软件(如 Clash/Mihomo)蹲守在

tun0的另一端,一把抓住了这些原始 IP 数据包。处理: 软件对数据进行封装、加密,并根据规则选择出口节点。

发送: 最终,代理软件通过真实的物理网卡,将处理好的数据发往公网。

03 进阶路由:为什么要引入代理链?

🤔 只有一个节点不够吗?

TUN 模式只解决了“流量接管”的问题(让数据包听话地走代理),但海外大模型对 IP 质量要求极高(如Cursor/Antigravity等有严格的地域限制和反数据中心检测)。

如果你的节点速度快但 IP 被拉黑了怎么办?这就需要 代理链 (Relay)。

🔗 核心原理

普通代理: “点对点”(设备 -> 节点 -> 目标)。

代理链: “多跳结构”(设备 -> 节点 A -> 节点 B -> ... -> 目标)。

核心价值: 将流量的**入口(传输层)和出口(身份层)**彻底分离开来。

✨ 关键机制:IP 的“洗白”

👔 形象比喻 就像穿着沾泥的衣服(被拉黑的 IP)去晚宴会被拒。你得先去朋友家换一套干净得体的礼服(落地节点的 IP),再由朋友代替你入场。

流程详解:

节点 A(入口): 负责高速传输。它线路好(如 CN2/专线),但 IP 可能是数据中心的“脏 IP”。

节点 B(出口): 负责身份验证。它是原生的“干净 IP”(如家庭宽带),在白名单内。

目标视角: 大模型只能看到节点 B,因此放行。

🧅 关键机制:洋葱路由 (Onion Routing)

隐私保护: 每一层只知道它的“上家”和“下家”。

节点 A 只知流量来自用户,要去 B,不知最终去 Google。

节点 B 只知流量来自 A,要去 Google,不知最初是谁发起的。

作用: 极大提高隐私保护,防止单点监听。

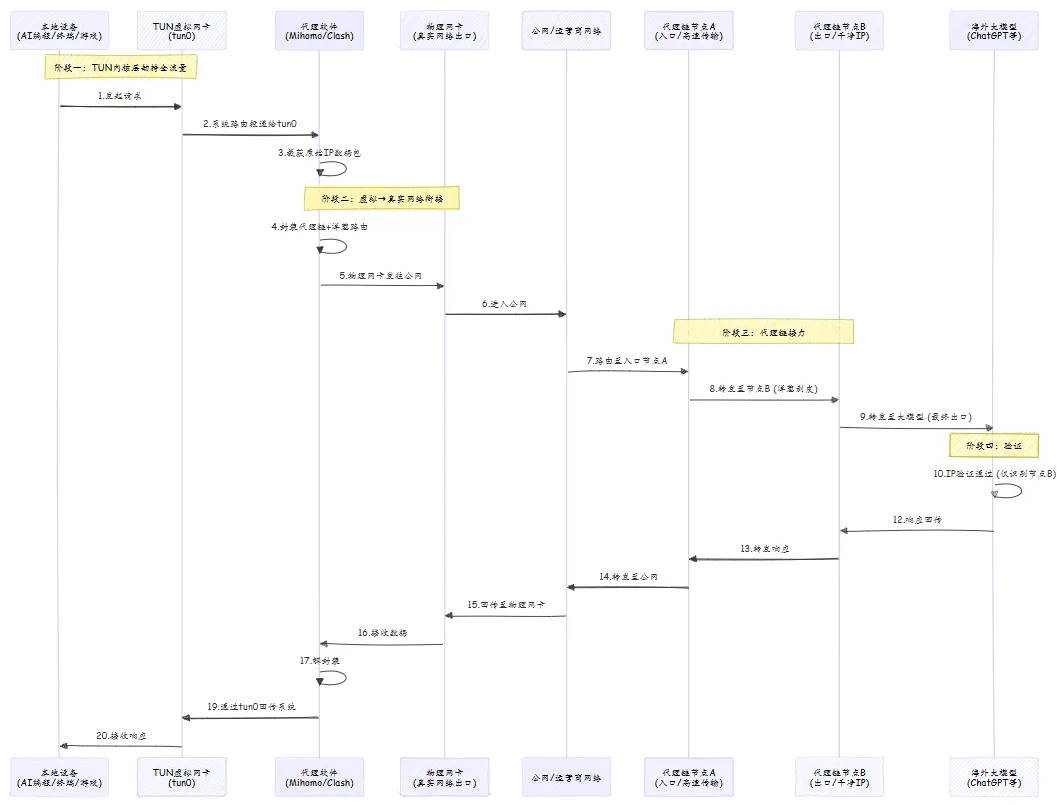

04 全流程图解:上帝视角看数据流

为了彻底理解数据是如何流转的,我们复盘从“点击运行代码”到“获取 AI 响应”的完整过程。

05 实战与验证:手把手教你操作

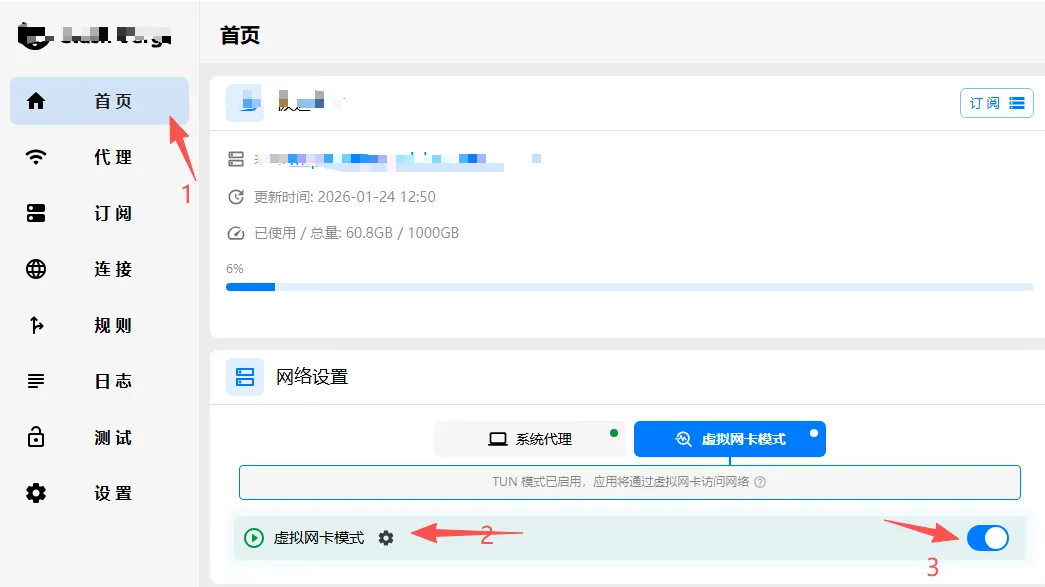

🛠️ 1. 开启 TUN 模式

在 Clash Verge/Mihomo 设置中,找到“TUN 模式”开关并开启。

💻 2. 深入验证:路由表实战分析

光看开关不够,我们要看系统底层。使用 Windows 命令行工具 route print 查看“网络地图”。

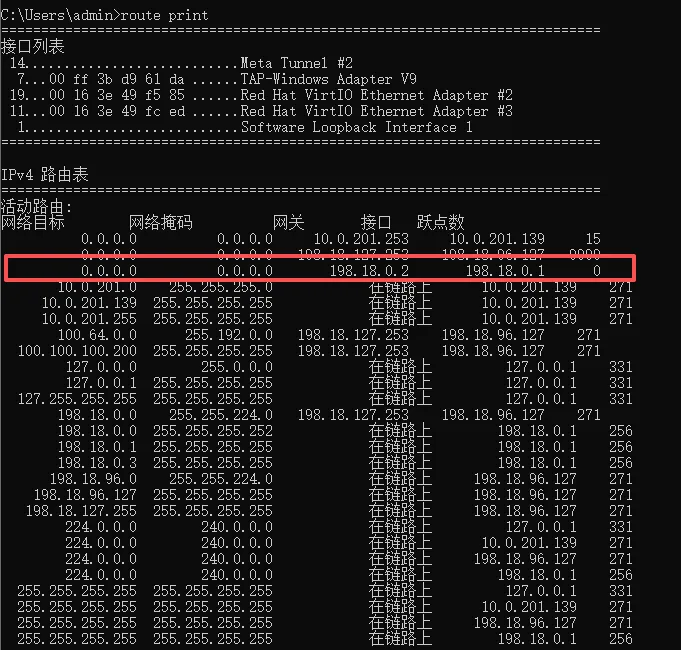

第一步:识别身份 —— 谁是假网卡?

在 接口列表 中分清敌我:

1 2 3 4

接口列表14...........................MetaTunnel#2<---【虚拟网卡 (TUN)】7...00 ff 3b d9 61 da ......TAP-Windows Adapter V919...00163e49f585......RedHatVirtIO...#2<---【物理网卡 (真实出口)】

记号: TUN 网卡编号 14,物理网卡编号 19。

第二步:看清路标 —— 流量被谁劫持了?

查看 IPv4 路由表 中的 活动路由,关注 0.0.0.0(所有互联网流量):

1 2 3 4 5

IPv4 路由表活动路由:网络目标 网络掩码网关接口 跃点数(Metric)0.0.0.00.0.0.010.0.201.25310.0.201.13915<--【路标 B:真实出口】0.0.0.00.0.0.0198.18.0.2198.18.0.10<--【路标A:TUN 陷阱】

🧠 核心逻辑分析: 操作系统遵循 “跃点数 (Metric) 越小,优先级越高” 的原则。

TUN 网卡: Metric = 0 (完胜) 🏆

物理网卡: Metric = 15

结论: 所有的用户流量(Metric 0)都被强制推向了

198.18.0.1(TUN 网卡)。这就是“全局劫持”的关键!

第三步:全流程推演 —— 为什么不会死循环?

既然所有流量都走 TUN,那代理软件把数据发出去的时候,岂不是又回到 TUN 了?

不会! 代理软件发出数据时,会明确指定走物理接口(或者利用 SO_MARK 标记)。

这部分流量会匹配到 Metric 15 的规则(物理网卡),从而成功飞向公网。

⛓️ 3. 配置代理链 (Relay)

在配置文件中定义一个 Relay 组,将“入口”和“出口”串联:

1 2 3 4 5 6

proxy-groups:- name: "⛓️ AI专用链"type: relayproxies:- "香港-低延迟"# 入口:负责快- "美国-家庭宽带"# 出口:负责稳

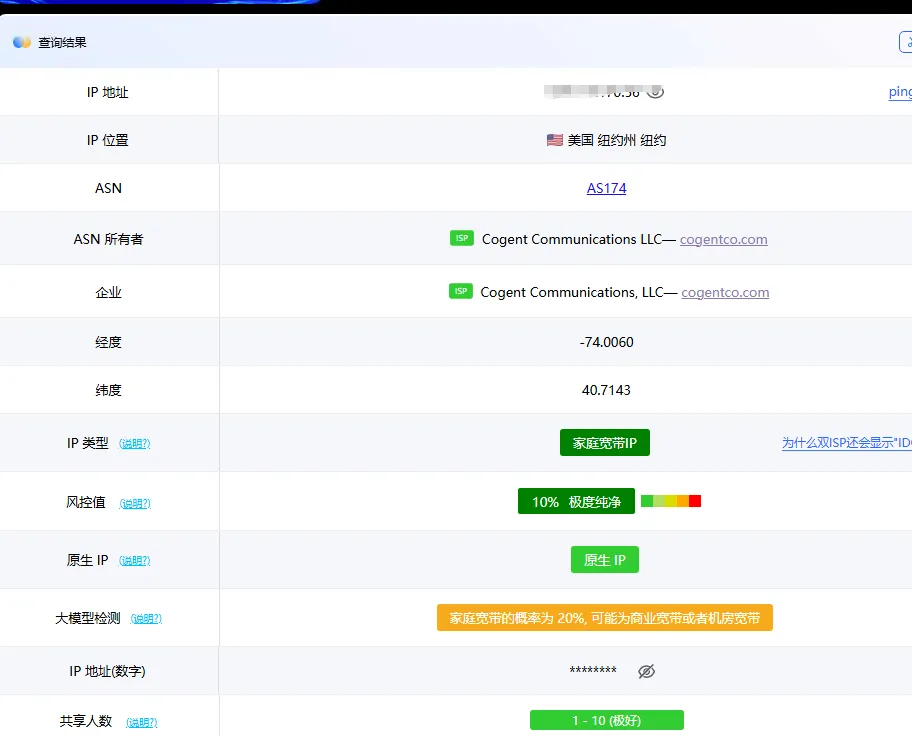

✅ 4. 最终验证

选择上述“AI专用链”作为当前代理。

访问 https://ping0.cc。

结果: 虽然你的流量经过了香港,但网站显示的最终 IP 应该是 美国 的。

🌟 如果这篇文章对你有帮助,欢迎点赞、收藏、转发!