什么是sniffer log

- 通过Sniffer(嗅探器)被动侦听原理的网络分析工具,将网卡设置为混杂模式,可以捕获网络上经过的所有数据包(不仅仅是发送给本机的数据包),我们称之为sniffer log

- sniffer log通常称为空口包,也称为空中包(802.11帧)

OmniPeek工作原理

依赖专用驱动,捕获所有空口包(管理帧、控制帧、数据帧),包括隐藏 SSID 的网络

OmniPeek和sniffer log的关系:

sniffer log通常称为空口包,此处使用omminpeek抓取sniffer(空口)log

为什么需要sniffer log

- 在定位 WIFI 问题时,我们一般采用 OmniPeek 工具进行空中抓包来分析他们的交互过程,以便问题定位

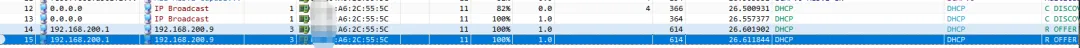

先抛出一个问题,为什么我们抓dhcp流程通常都是使用tcpdump工具抓取,而不是通过抓sniffer log,是因为sniffer log中未包含dhcp流程吗?

所以我们要根据不同的场景来使用不同的日志,没有优劣之分

抓包的理论流程

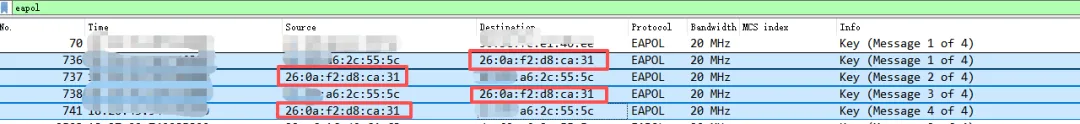

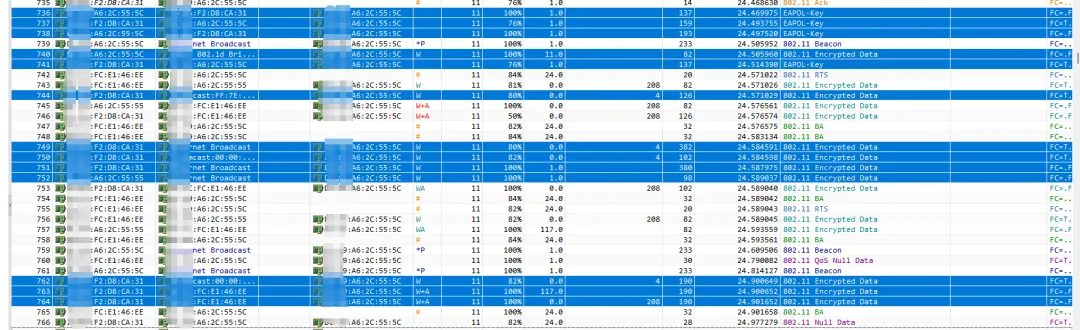

- sniffer log 中必须包含完整的EAPOL-Key交互流程,只能解密出与终端协商的包和EAPOL结束后时间点的加密包

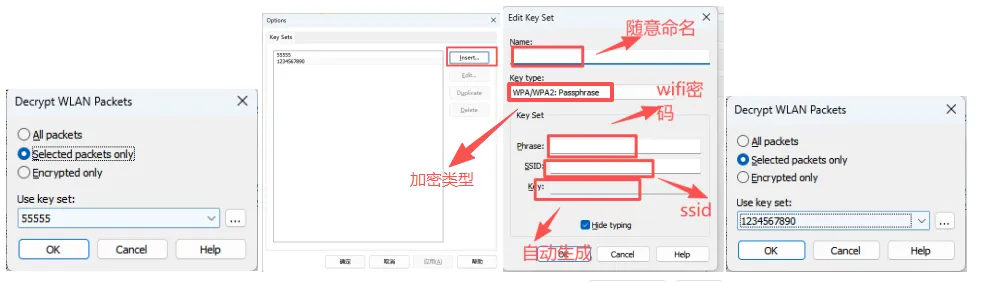

- 选择omnipeek工具栏中Tools --> Decrypt WLAN Packets

抓包解密详解

抓包 报文文件

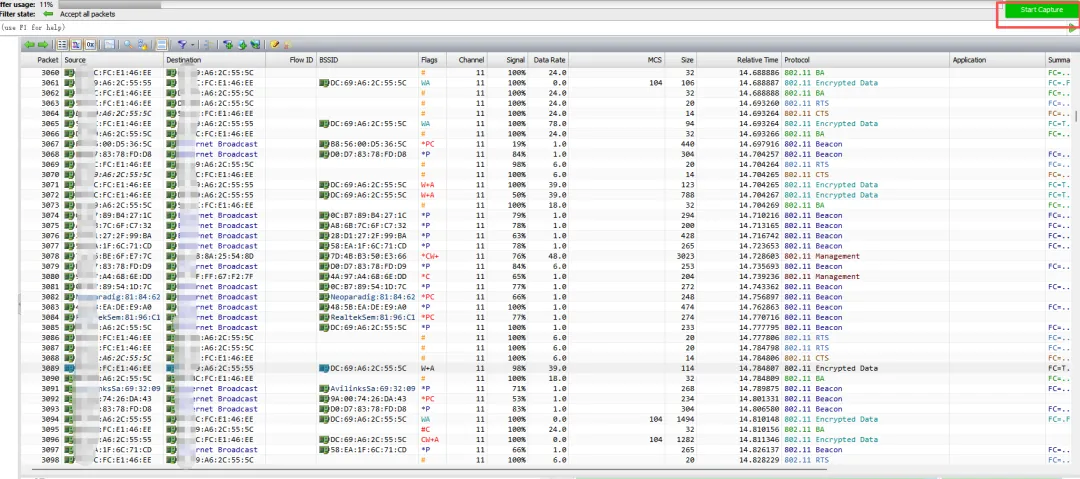

报文文件 使用omnipeek打开

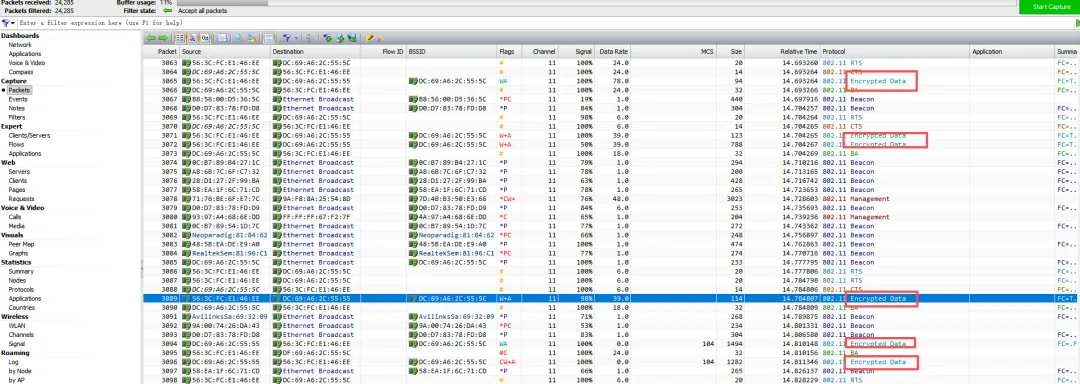

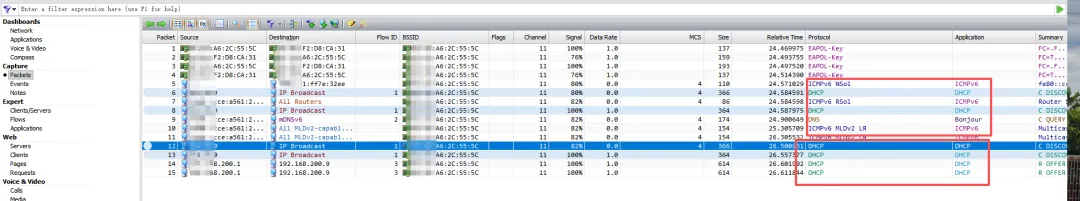

使用omnipeek打开 红框为加密数据包

红框为加密数据包

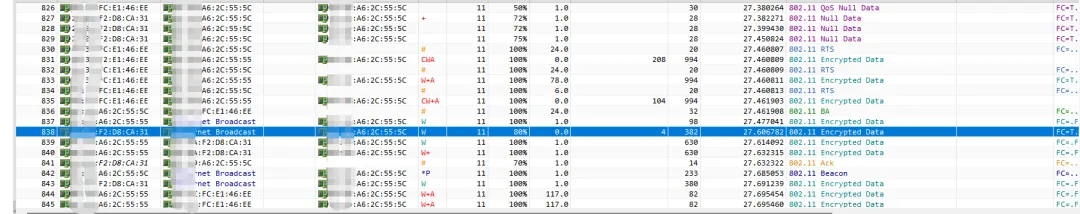

提前找出已经抓出完整eapol的设备address: 26:0a:f2:d8:ca:31

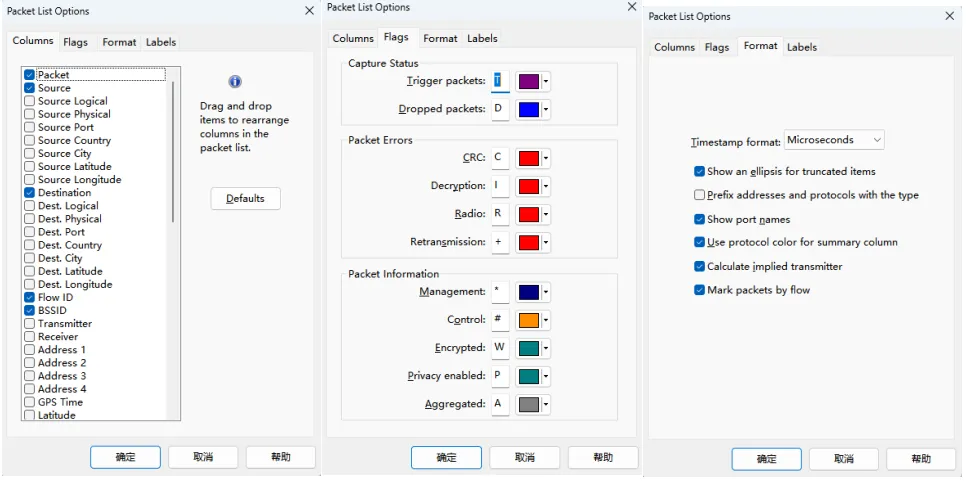

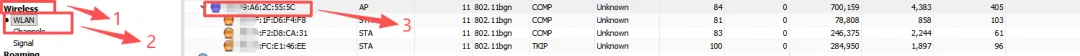

如何分析报文在Packets 窗口,通过右键点 packet list options 来选择要显示的信息,以及对应的 flags 定义,也可以改颜色 也可以通过左边菜单的 Wireless --> WLAN 来查看 AP-STAs 对应关系:

也可以通过左边菜单的 Wireless --> WLAN 来查看 AP-STAs 对应关系: 点击ap 的Bssid --> 右键选择 select related packets --> by source or destination

点击ap 的Bssid --> 右键选择 select related packets --> by source or destination 过滤出当前ap所涉及的所有sniffer log

过滤出当前ap所涉及的所有sniffer log

我们只能解密如下图所示的加密数据包 只能解密ap与 station address: 26:0a:f2:d8:ca:31交互的加密包

只能解密ap与 station address: 26:0a:f2:d8:ca:31交互的加密包

解密数据包(解密 WPA 报文)从左到右,依次执行菜单栏Tools -> Decrypt WLAN Packets,选择右下角…键,然后选择 insert 增加密码设置 配置参考

配置参考

解密后的数据包 红框为解密后的数据包,里面还包含dhcp的四个流程,到这里我们的包就解密成功了

红框为解密后的数据包,里面还包含dhcp的四个流程,到这里我们的包就解密成功了