大型僵尸网络利用AI工具暴力破解全球Linux服务器

- 2026-01-15 22:36:26

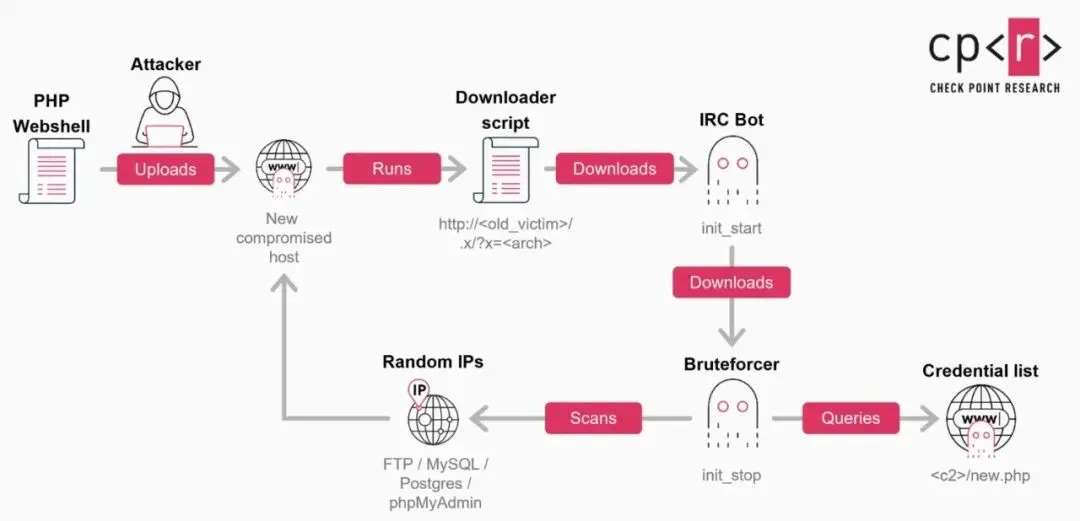

据 Check Point Research 近期披露,2025 年出现的新变种在技术上较早期版本(首次发现于 2023 年)有显著提升,已成功入侵数万台服务器。该僵尸网络采用模块化感染链,包含 Web Shell、下载器、IRC 机器人和暴力破解组件。

据统计,全球约 570 万 FTP 服务器、223 万 MySQL 服务器和 56 万 PostgreSQL 服务器仍开放默认端口,构成高风险暴露面。

弱口令来源

当前 GoBruteforcer 攻击浪潮主要由两大因素驱动:一是大量复用 AI 生成的服务器部署示例,这些示例常包含通用用户名和弱默认凭据;二是遗留 Web 开发栈(如 XAMPP)长期未加固,持续暴露服务。

研究人员发现,该僵尸网络暴力破解所用的用户名列表中频繁出现 “appuser” 和 “myuser” 等常见操作账户名——这些正是大型语言模型在响应数据库配置请求时经常推荐的默认名称。Check Point 调查显示,GoBruteforcer 使用的凭据列表与一个包含 1,000 万条泄露密码的数据库存在约 2.44% 的重合率。

尽管成功率看似不高,但因暴露服务数量庞大,此类暴力破解对攻击者仍具经济吸引力。谷歌《2024 云威胁展望》报告指出,在遭入侵的云环境中,47.2% 的初始入侵源于弱密码或缺失凭证,印证了该攻击模式的有效性。

该僵尸网络的 C2 服务器每次下发 200 组凭据用于暴力破解任务,并每周多次轮换攻击配置。其密码库规模较小,仅包含 375 至 600 个常用弱密码,但会结合用户名生成变体(如 “appuser1234” 或 “operatoroperator”)以提高命中率。

恶意软件功能增强与隐蔽机制

2025 年GoBruteforcer僵尸网络变种对 IRC 机器人模块进行了彻底重构:改用 Go 语言编写,并通过 Garbler 工具深度混淆,取代了此前的 C 语言实现。此外,恶意软件采用进程伪装技术,调用prctl 系统调用将进程名改为 “init”,并覆盖 argv缓冲区以隐藏命令行参数,规避监控工具检测。

研究人员还发现,攻击者在被控主机上部署额外的 Go 工具,包括 TRON 余额扫描器和针对 TRON 与 Binance Smart Chain 的代币清空工具。在一台被入侵服务器上,调查人员恢复出包含约 23,000 个 TRON 地址的文件,并通过链上交易分析确认资金已被盗取。

为提升韧性,该僵尸网络内置多重恢复机制:硬编码备用 C2 地址、基于域名的回连路径,以及将部分受感染主机升级为分发节点或 IRC 中继的能力。IRC 模块每日可更新两次,暴力破解组件则通过架构特定的 Shell 脚本下载,并在执行前校验 MD5 校验和。

防御建议

GoBruteforcer 既发动广撒网式攻击,也开展行业定向行动。通用攻击使用常见操作用户名搭配标准弱密码;专项攻击则采用加密货币相关用户名(如 “cryptouser”、“appcrypto”)或 WordPress 专用凭据(如 “wpuser”)。

该恶意软件特别针对 XAMPP 开发环境——这一流行套件常默认启用 FTP 服务,且将 FTP 根目录映射至 Web 可访问路径,极易被利用。

在性能方面,受感染主机每秒可扫描约 20 个 IP 地址,同时保持较低带宽消耗(FTP 攻击期间出站约 64 kb/s,入站约 32 kb/s)。工作线程池大小根据 CPU 架构动态调整:64 位系统运行 95 个并发暴力破解线程,32 位系统则运行较少线程。

值得注意的是,该恶意软件具备智能目标过滤能力,主动排除私有网络、主流云服务商地址段及美国国防部 IP 范围,以降低被发现风险。

建议各大公司及个人服务器应强制实施强密码策略,关闭不必要的互联网暴露服务,启用多因素认证(MFA),并持续监控异常登录行为,以有效抵御 GoBruteforcer 威胁。

参考来源:

GoBruteforcer Botnet brute-forces Passwords for FTP, MySQL, and phpMyAdmin on Linux Servers

https://cybersecuritynews.com/gobruteforcer-botnet/

电台讨论