【已复现】IDA-PRO-MCP 远程代码执行漏洞(CVE-2025-67117)

- 2026-01-14 20:10:21

【已复现】IDA-PRO-MCP 远程代码执行漏洞(CVE-2025-67117)⚠️ 免责声明:本公众号所涉任何技术、工具及信息均严禁用于非法用途。任何个人或组织因违规使用而产生的一切法律后果及连带责任均由其自行承担,本公众号及作者概不负责,并保留追究其法律责任的权利。

【已复现】jsPDF 本地文件包含/路径遍历 (CVE-2025-68428) 【已复现】MongoDB 未授权内存泄露漏洞(CVE-2025-14847) 【已复现】CVE-2025-68613 n8n 表达式注入导致远程代码执行(RCE CVSS 10.0) 已复现 帆软export/excel SQL注入漏洞

漏洞描述

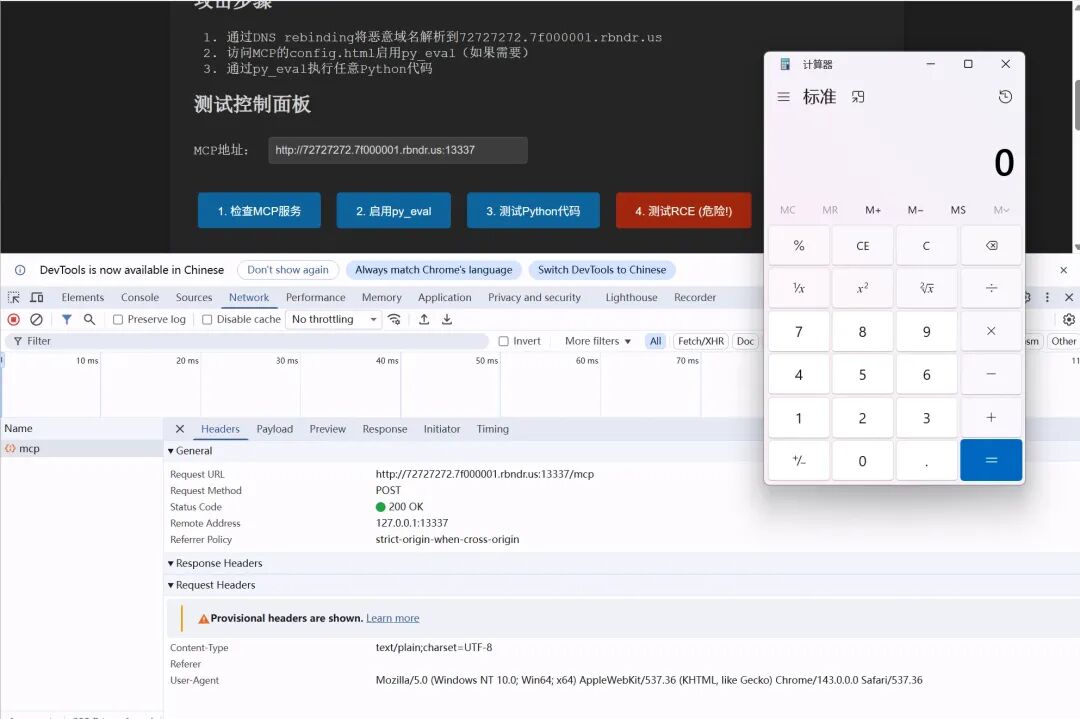

该漏洞源于 py_eval 功能实现中存在的安全设计缺陷。由于 MCP 协议缺乏身份验证、CORS(跨域资源共享)校验及浏览器源(Origin)保护,攻击者可通过构造恶意网页利用此缺陷。即使受害者已在 config.html 中手动关闭了 py_eval 功能,攻击者仍能通过远程请求强制将其重新启用。

攻击者只需诱导用户访问恶意链接,即可在用户不知情的情况下,以 IDA Pro 进程权限执行任意 Python 代码。鉴于 IDA Pro 的使用者多为拥有高系统权限的安全专家,该漏洞的成功利用将导致攻击者获得目标系统的完整控制权,面临敏感研究数据泄露、知识产权被窃及后门程序植入的严重风

漏洞影响

IDA Pro MCP Commit 23a2675之前的所有版本

漏洞复现

扫描二维码加入知识星球获取更多内容:

本文来自网友投稿或网络内容,如有侵犯您的权益请联系我们删除,联系邮箱:wyl860211@qq.com 。