PHP数组漏洞在Web安全领域是一个重要的问题,它可能导致数据泄露、代码执行等严重后果。下面我们通过一些常见的PHP数组漏洞类型及其实战案例分析,以及相应的防御策略。

一、PHP数组漏洞类型及实战案例

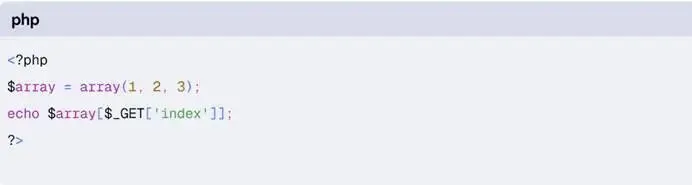

1、数组越界读取

案例:

假设存在一个PHP脚本,通过GET参数接收一个数组索引,然后读取数组中的元素。

漏洞解析:

当用户访问http://example.com/script.php?index=3时,由于数组索引超出范围,程序会尝试读取不存在的元素,引发警告信息。

防御策略:

• 对输入进行验证,确保索引在有效范围内。

• 使用 isset() 或 array_key_exists() 函数检查索引是否有效。

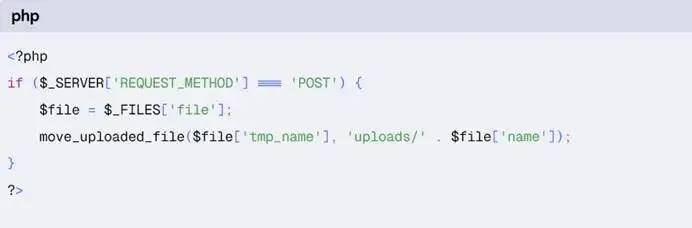

2、数组越界写入

案例:

假设存在一个PHP脚本,允许用户通过POST请求上传文件。

漏洞解析:

攻击者可能构造一个包含恶意内容的文件,并设置文件名为超出uploads目录文件数量的索引,从而覆盖已存在的文件。

防御策略:

• 对上传的文件进行严格的验证,包括文件类型、大小等。

• 使用随机生成的文件名存储上传的文件,防止目录遍历攻击。

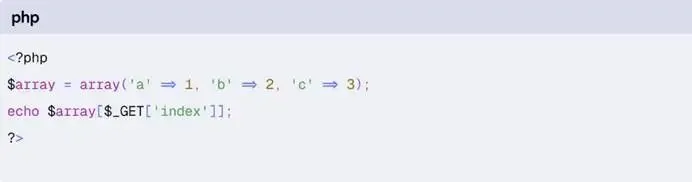

3、数组类型错误

案例:

假设存在一个PHP脚本,通过GET参数接收一个数组索引,然后根据索引返回不同的数据。

漏洞解析:

当用户访问http://example.com/script.php?index=b 时,由于 b 被解释为布尔值,程序会输出1。

防御策略:

• 对输入进行类型验证,确保符合预期类型。

• 使用filter_input()函数获取输入,并指定参数类型。

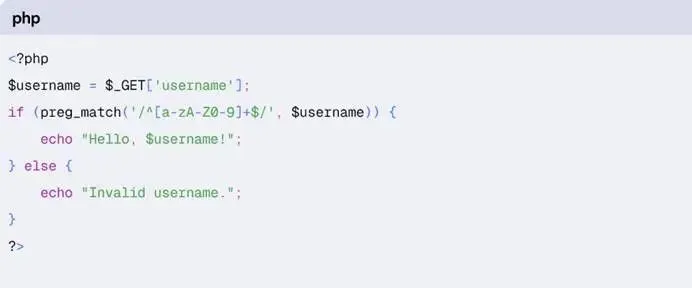

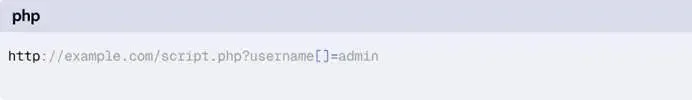

4、参数注入

案例:

假设存在一个PHP脚本,通过GET参数接收用户输入。

漏洞解析:

如果攻击者传入数组而非字符串,preg_match会直接返回false,导致绕过正则检查。

防御策略:

• 使用 is_string() 或 is_array() 明确限制输入类型。

• 使用严格模式匹配,正则表达式始终使用^ 和 $ 锚定边界,并设置 m 修饰符处理多行输入。

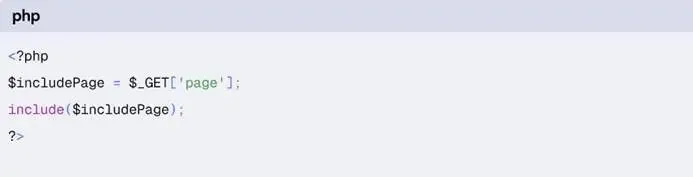

5、文件包含漏洞

案例:

假设存在一个PHP脚本,通过GET参数接收文件路径并包含该文件。

漏洞解析:

如果用户访问http://example.com/index.php?page=../config.php`,那么config.php`文件的内容将被包含并执行,这可能导致敏感信息泄露或代码执行。

防御策略:

• 在使用 include 或 require 函数时,使用白名单限制可访问的文件,避免执行恶意代码。

• 对可执行的文件进行分类,只允许执行特定目录下的文件。

二、防御策略

1、输入验证与过滤

• 对用户输入的数据进行严格的验证和过滤,确保数据符合预期格式。

• 使用PHP提供的内置函数,如 filter_var ,对输入数据进行过滤。

2、使用白名单限制文件访问

• 在使用 include 或 require 函数时,使用白名单限制可访问的文件,避免执行恶意代码。

• 对可执行的文件进行分类,只允许执行特定目录下的文件。

3、关闭register_globals 和 magic_quotes_gpc

• 在PHP配置文件中关闭 register_globals 和 magic_quotes_gpc ,减少安全漏洞的产生。

4、使用内容安全策略(CSP)

• 通过CSP,限制网页中可以执行的脚本和样式,降低跨站脚本攻击的风险。

5、输入类型校验

• 使用 is_string() 或 is_array() 明确限制输入类型。

6、严格模式匹配

• 正则表达式始终使用 ^ 和 $ 锚定边界,并设置m修饰符处理多行输入。

7、安全反序列化

• 避免反序列化用户可控数据,或使用allowed_classes 限制可反序列化的类。

8、参数白名单

• 过滤参数名中的特殊字符(如 [] ),仅允许预定义的键名。

9、使用安全函数

• 以 ctype_alnum() 替代正则进行字符集检查,避免类型混淆问题。