Linux 应用编程奇技淫巧大全:从 LD_PRELOAD 到 memfd_create 的黑科技实战指南

- 2026-01-18 05:31:49

在 Linux 的用户态世界里,真正的高手不只写功能,更懂得如何“撬动”系统、劫持调用、伪装进程、绕过限制——这些不是漏洞利用,而是对 POSIX 与 ELF 深度理解后的优雅操控。

Linux 不仅是一个操作系统,更是一个可编程的运行时环境。通过巧妙组合系统调用、动态链接机制、虚拟文件系统和进程控制接口,开发者能实现远超常规 API 能力的“奇技淫巧”。这些技巧广泛应用于调试工具、安全沙箱、性能分析、热更新、兼容层等高级场景。

本文将系统性梳理 Linux 应用编程中那些鲜为人知却极其强大的“黑科技”,涵盖:

动态库劫持( LD_PRELOAD)进程伪装与自删除 内存文件( memfd_create)匿名执行(无文件落地) /proc/self/fd妙用 ptrace调试与注入 信号驱动状态机

所有技巧均基于标准 Linux 系统(glibc + kernel ≥ 4.0),附带可运行代码示例与生产级注意事项。

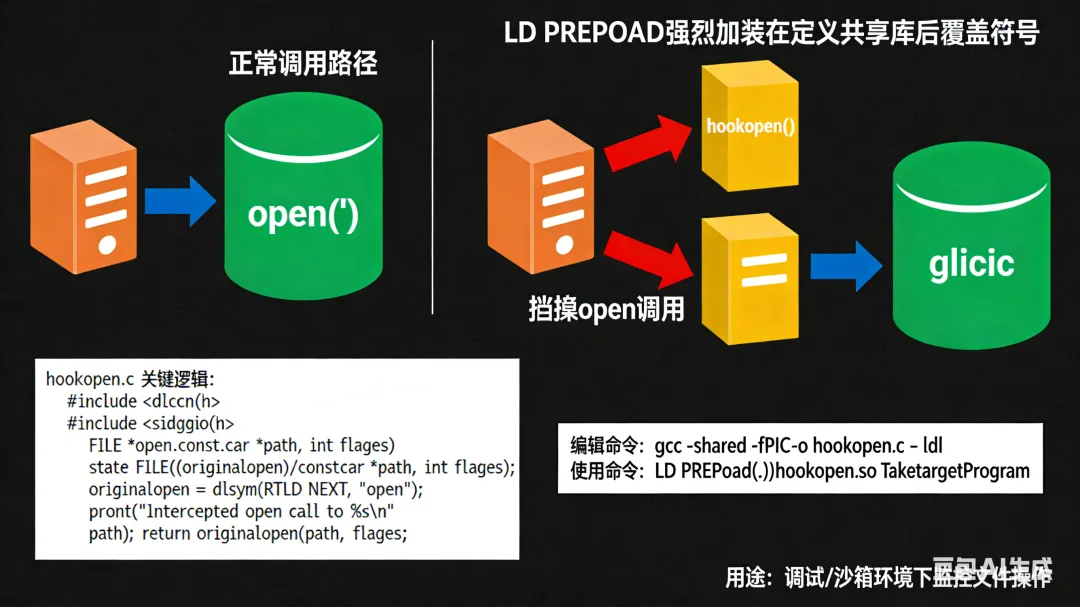

一、动态库劫持:LD_PRELOAD 的魔法

原理

通过 LD_PRELOAD 环境变量,强制加载指定共享库,覆盖 glibc 中的符号(如 malloc, open, connect)。

示例:拦截所有 open 调用

// hook_open.c

#define _GNU_SOURCE

#include <dlfcn.h>

#include <stdio.h>

#include <unistd.h>

static int (*real_open)(const char *pathname, int flags, ...) = NULL;

int open(const char *pathname, int flags, ...) {

if (!real_open) real_open = dlsym(RTLD_NEXT, "open");

printf("[HOOK] Opening: %s\n", pathname);

return real_open(pathname, flags);

}

编译并使用:

gcc -shared -fPIC hook_open.c -o hook.so -ldl

LD_PRELOAD=./hook.so cat /etc/passwd

实战用途:

- 调试/日志

:记录所有文件/网络操作 - 沙箱

:阻止访问敏感路径 - 性能分析

:统计系统调用耗时 - 兼容层

:模拟旧版 API 行为

⚠️ 注意:

多线程需加锁 避免在 dlsym前调用被劫持函数(死循环风险)生产环境慎用(安全策略可能禁用)

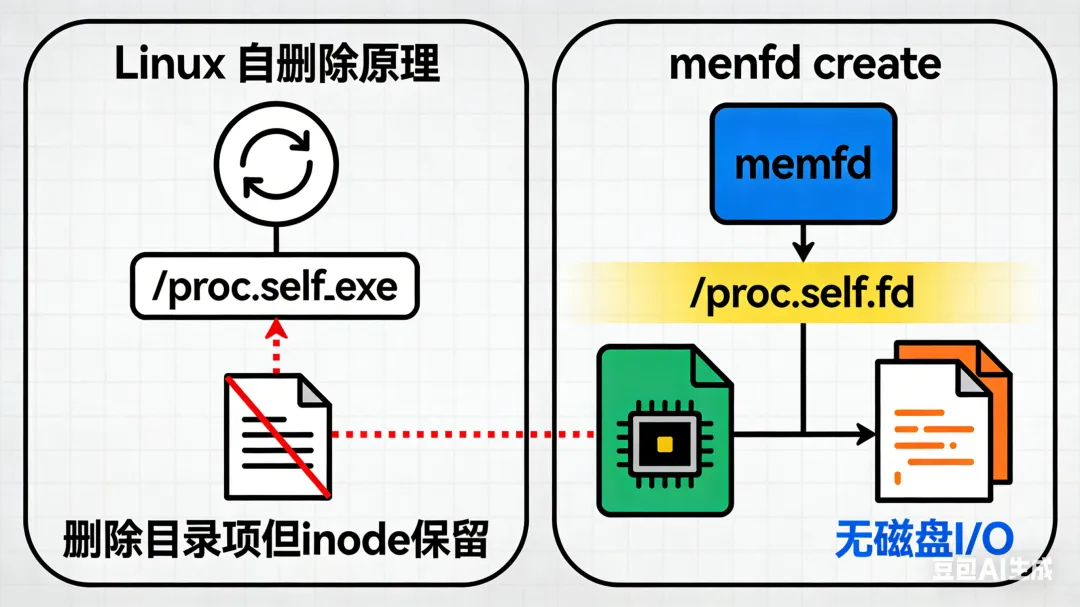

二、进程自删除:运行后自动销毁自身

技巧:通过 /proc/self/exe 删除

#include <unistd.h>

#include <stdio.h>

int main() {

// 关键:先 unlink 自身

unlink("/proc/self/exe"); // 内核仍保留 inode,进程可继续运行

printf("I'm running but already deleted!\n");

sleep(10); // 正常执行逻辑

return 0;

}

原理:

/proc/self/exe是指向当前可执行文件的符号链接 unlink()仅移除目录项,只要进程仍在运行,内核不会释放 inode 进程退出后,文件真正消失

应用场景:

- 临时工具

:避免留下痕迹(如安装脚本) - 恶意软件

(防御视角需警惕) - 自解压程序

:解压后删除自身

三、内存文件:memfd_create —— 无磁盘 I/O 的秘密武器

原理(Linux 3.17+)

创建一个匿名内存-backed 文件描述符,可像普通文件一样读写、mmap、传递给子进程。

示例:在内存中运行脚本

#define _GNU_SOURCE

#include <sys/mman.h>

#include <unistd.h>

#include <fcntl.h>

#include <stdio.h>

int main() {

int fd = memfd_create("secret_script", 0);

const char script[] = "#!/bin/sh\necho 'Hello from memory!'\n";

write(fd, script, sizeof(script)-1);

// 通过 /proc/self/fd/<fd> 执行

char path[64];

snprintf(path, sizeof(path), "/proc/self/fd/%d", fd);

execl("/bin/sh", "sh", path, NULL);

}

优势:

- 无需临时文件

(避免磁盘 I/O、权限问题) - 内容不可见

( /tmp可被监控,memfd仅通过 FD 访问) - 可传递给子进程

(FD 继承)

应用:

- 安全执行

:加密 payload 解密后直接运行 - 容器初始化

:在只读根文件系统中生成配置 - FaaS 平台

:快速加载函数代码

四、匿名执行:无文件落地的进程启动

结合 memfd_create + execve,实现完全不写磁盘的程序执行:

// 将 ELF 二进制嵌入内存

unsigned char elf_payload[] = { /* ... */ };

int fd = memfd_create("payload", MFD_CLOEXEC);

write(fd, elf_payload, sizeof(elf_payload));

fexecve(fd, argv, environ); // 直接执行内存中的 ELF

🔒 安全提示:此技术常被恶意软件利用,但合法场景包括:

加密授权模块(防逆向) 内存中热更新服务

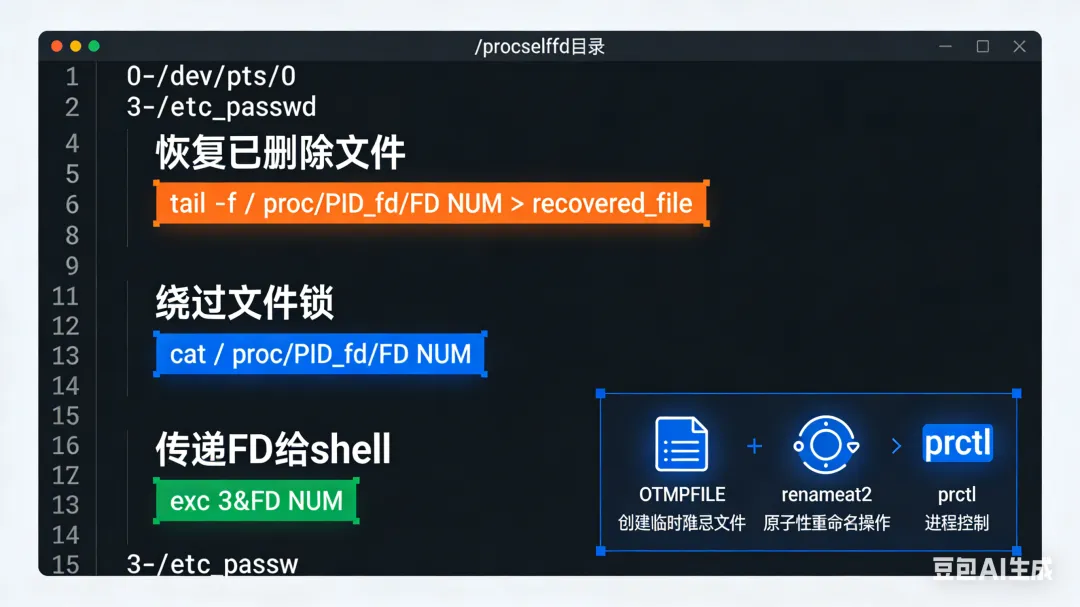

五、/proc/self/fd:文件描述符的万能钥匙

每个打开的 FD 在 /proc/self/fd/ 下有对应符号链接:

$ ls -l /proc/self/fd

0 -> /dev/pts/0

1 -> /dev/pts/0

2 -> /dev/pts/0

3 -> /etc/passwd # 如果你刚 open 了它

奇技应用:

1. 恢复已删除文件

# 假设某进程打开了 /tmp/secret.txt 后被删除

lsof | grep secret.txt # 找到 PID 和 FD

cp /proc/<PID>/fd/<FD> ./recovered.txtsecret.txt # 恢复文件内容

2. 绕过文件锁

某程序锁定 config.lock,但你可通过/proc/<PID>/fd/<FD>读取其内容

3. 传递任意 FD 给 shell 命令

// C 程序中

int fd = open("data.bin", O_RDONLY);

char cmd[128];

snprintf(cmd, sizeof(cmd), "cat /proc/self/fd/%d", fd);

system(cmd); // 即使 data.bin 已被 unlink 仍可读

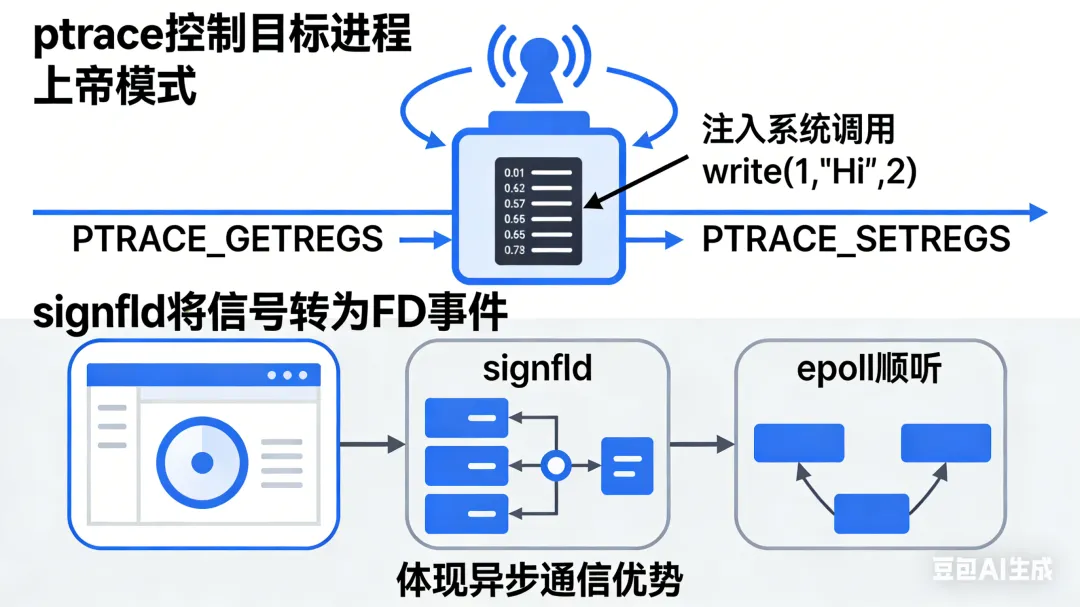

六、ptrace:进程的上帝模式

ptrace 允许一个进程监控、控制另一个进程,是 gdb、strace 的底层基础。

示例:注入系统调用

// 简化版:让目标进程执行 write(1, "Hi", 2)

struct user_regs_struct regs;

ptrace(PTRACE_GETREGS, pid, 0, ®s);

// 修改寄存器(x86_64)

regs.rax = 1; // sys_write

regs.rdi = 1; // stdout

regs.rsi = (long)"Hi";

regs.rdx = 2;

ptrace(PTRACE_SETREGS, pid, 0, ®s);

ptrace(PTRACE_SYSCALL, pid, 0, 0); // 触发系统调用

合法用途:

- 调试器

:单步执行、断点 - 沙箱

:拦截危险系统调用(如 execve) - 热补丁

:修改运行中函数指令

⚠️ 限制:

需 CAP_SYS_PTRACE权限(或父子进程)Yama LSM 可能阻止( /proc/sys/kernel/yama/ptrace_scope)

七、信号驱动状态机:用信号实现异步通信

传统信号处理易丢失,但结合 signalfd(Linux 特有)可将其转为文件描述符事件:

#include <sys/signalfd.h>

sigset_t mask;

sigemptyset(&mask);

sigaddset(&mask, SIGUSR1);

sigprocmask(SIG_BLOCK, &mask, NULL);

int sfd = signalfd(-1, &mask, SFD_CLOEXEC);

// 现在可用 epoll/poll 监听 sfd

优势:

- 信号不中断系统调用

- 可排队、不丢失

- 与事件循环无缝集成

应用:

- 优雅关闭

:主线程监听 SIGTERMviasignalfd - 进程间轻量通知

:替代 pipe(节省 FD)

八、其他实用技巧速览

O_TMPFILE | |

renameat2(..., RENAME_EXCHANGE) | |

prctl(PR_SET_NAME, ...) | ps 可见) |

personality(ADDR_NO_RANDOMIZE) | |

/proc/self/maps |

九、安全与伦理边界

这些技巧双刃剑属性极强:

✅ 合法用途:调试、监控、沙箱、性能优化 ❌ 滥用风险:隐蔽后门、反取证、提权辅助

📜 开发准则:

- 明确文档化

技巧用途 - 最小权限原则

(如用 capsh限制能力)- 避免在生产环境隐藏行为

(除非安全审计允许)

结语:理解系统,方能超越 API

Linux 的魅力在于其透明性与可编程性。这些“奇技淫巧”并非 hack,而是对 POSIX、ELF、VFS、进程模型深度理解后的自然产物。掌握它们,你不仅能写出更强大的程序,更能在系统层面思考问题——这才是高级 Linux 开发者的真正标志。

💡 最后忠告:“不要为了炫技而用技巧,而要为解决问题选择最合适的工具。”真正的高手,用最朴素的代码解决最复杂的问题。