【上篇回顾】

在中篇里,我们探讨了 Meta、大众等巨头的合规教训,并详细拆解了“三层防御”体系和出海四大战略法则。

合规不只是技术问题,更是法律与战略的博弈。现在,让我们深入研发流程的毛细血管,去看看那些决定生死的细节。

七、流程里的合规基因

阿强曾经问过我一个问题:

“我们做了这么多测试,但如果开发流程本身就有漏洞,测试再严也只是在打补丁吧?”

他说对了。合规不是测试阶段才开始的事,而是从项目立项第一天就要考虑的事。欧洲人把这叫“Privacy by Design”——隐私设计,意思是把隐私保护嵌入到开发流程的每一个环节,而不是等出了问题再去修补。

Gate 0 到 Gate 5:合规的六道关卡

整车开发通常遵循 V 模型流程,从概念到量产有六个关键节点(Gate)。每个 Gate 都是一道合规检查点,过不了就别想往下走。

Gate 1:概念冻结——合规的起点

项目启动时,产品经理会画一张数据流图:哪些传感器采集数据?数据传到哪里?存多久?谁能访问?

这张图必须经过 DPO 审核。DPO 会问三个问题:

如果 DPO 不签字,项目就卡在 Gate 1 出不去。

我们有个项目,产品经理想在车内摄像头上加个“疲劳检测”功能,需要采集驾驶员的面部图像。DPO 直接否了:“面部图像是生物识别数据,属于 GDPR 定义的‘特殊类别个人数据’,必须有明确的法律依据和用户同意,而且必须在欧洲境内处理。你们准备好了吗?”

产品经理愣了:“那特斯拉的车内摄像头怎么办?”

DPO 说:“特斯拉 2023 年被荷兰数据保护局调查过,就是因为摄像头默认开启。他们后来改了设置,增强了用户控制权。你想重蹈覆辙?”

最后这个功能改成了“方向盘握持检测”,不采集图像,只检测方向盘上的压力传感器。成本降了,合规风险也没了。

Gate 2:系统设计冻结——DPIA 的生死线

到了系统设计阶段,必须完成 DPIA(数据保护影响评估)。这不是走形式,而是真刀真枪的风险分析。

DPIA 要回答四个问题:

2025 年,爱尔兰数据保护委员会因为某公司的 DPIA “不够详细”,罚了 55 万欧元。什么叫“不够详细”?就是只写了“我们会保护数据”,但没说具体怎么保护;风险评估只有三行字;缓解措施是“加强管理”这种空话。

我们的 DPIA 报告包括:

- STRIDE 威胁模型分析(欺骗、篡改、否认、信息泄露、拒绝服务、提权)

- 风险矩阵(从 Safety、Financial、Operational、Privacy 四个维度评分)

- 具体的缓解措施(加密算法、访问控制策略、日志审计机制)

这份报告要经过三轮审核:安全团队、法务部门、DPO。任何一方不满意,就得重写。

Gate 3:开发完成——代码里的红线

到了开发阶段,合规变成了代码审查清单:

- 数据加密实现了吗?(传输用 TLS 1.3,存储用 AES-256)

- 用户同意机制实现了吗?(必须是主动勾选,不能预勾选)

我们用 SAST(静态应用安全测试)工具扫描代码,任何硬编码的 IP 地址、API Key 都会被标红。用 SBOM(软件物料清单)管理开源组件,防止引入有漏洞的第三方库。

隐私政策也是在这个阶段定稿的。这份文档要经过法务和 DPO 的双重签字,而且必须用“人话”写,不能用法律黑话糊弄用户。

我们有个法务同事,把隐私政策写成了法律文书,全是“鉴于”“依据”“特此声明”。DPO 直接打回:“GDPR 要求隐私政策必须‘清晰易懂’,你这是在考验用户的法律水平吗?”

最后改成了分层展示:首页只有三段话,说清楚“我们收集什么、为什么收集、你有什么权利”,想看详细条款的点“了解更多”。

Gate 4:验证完成——隐私测试用例

测试阶段,除了功能测试、性能测试,还有专门的隐私测试:

- 数据删除测试:用户请求删除后,数据必须在 30 天内从所有系统(包括备份)中清除

- 72 小时通知测试:模拟数据泄露,验证应急流程能否在 72 小时内完成通知

我们还请了第三方安全公司做渗透测试,模拟黑客攻击。他们用了各种手段:SQL 注入、XSS 攻击、中间人攻击、社会工程学……最后出了一份渗透测试报告,列出了所有发现的漏洞和修复建议。

Gate 5:量产放行——认证的最后一关

在量产之前,必须拿到三张证书:

- ISO/SAE 21434 合规声明(汽车网络安全标准)

这些认证由 TÜV、BSI 这样的第三方机构颁发。他们会来公司做现场审核,检查你的流程文档、访谈开发人员、抽查项目记录。

审核员会问一些很细的问题:“你们的 CSMS(网络安全管理体系)是怎么集成到项目活动中的?”“发现漏洞后的响应流程是什么?”“OTA 升级前做不做隐私影响评估?”

如果答不上来,或者文档和实际不符,就拿不到证书。没有证书,车就不能在欧洲上市。

必须备案的交付物

整个开发流程下来,有一堆文档必须向监管机构备案或随时准备接受检查:

- RoPA(数据处理记录):记录所有数据处理活动,包括目的、法律依据、数据类别、接收方、保留期限。这个文档必须实时更新,监管机构随时可能要求提供。

- DPIA 报告:针对高风险数据处理活动,必须在处理开始前完成并存档。

- 用户同意记录:必须记录每个用户何时、以何种方式给予了同意,以及同意的具体内容。这些记录必须保存至少三年。

- 数据泄露通知:如果发生数据泄露,必须在 72 小时内向监管机构提交通知,包括泄露的性质、影响范围、已采取的措施。

- 第三方数据处理协议:和云服务商、供应商签的 DPA(数据处理协议),明确各自的责任。

- 认证证书:UN R155、R156、ISO 21434 的证书,以及第三方审计报告。

这些文档不是做完就扔抽屉里,而是“活文档”——每次系统变更、每次 OTA 升级、每次供应商更换,都要更新相应的文档。

奇瑞汽车在 2024 年 ESG 报告中明确写道:“开发过程遵循隐私保护设计(Privacy by Design)的原则,全体开发、测试人员均遵循上述要求。”比亚迪也通过了 ISO/SAE 21434、UN R155、UN R156 等第三方认证。

八、那些藏在细节里的魔鬼

第一幕:蓝牙的隐身术

“蓝牙已重置,开始广播。”阿强启动了嗅探脚本。

Wireshark 屏幕上刷出数据包:HCI_EVT_LE_ADVERTISING_REPORT。第一次 MAC 地址是 4A:22:BC…。

五分钟后,阿强重启蓝牙。

“5F:11:9A…!”

“随机化成功。”

MAC 地址随机化,听起来是个小功能,但它决定了你的车是一个会说话的身份证,还是一个戴着面具的路人。如果 MAC 地址固定,布置在城市路口的蓝牙嗅探器就能通过它画出车主的轨迹。GDPR 关注任何可被用于追踪个人的标识符。

第二幕:T-Box 的归巢本能

“切到 T-Box 对时测试,注意看 NTP 包。”

阿强断开电源,模拟冷启动。T-Box 启动,数据包开始流动。

Wireshark 过滤器:udp.port == 123。NTP Client Hello 亮起。

“IP 解析结果出来了,”阿强指着 GeoIP 查询,“法兰克福,AWS 节点。”

“DNS 呢?”

“德国电信的本地 DNS。”

数据主权,Check。

时间同步看似简单,但它暴露了系统的“归巢本能”。如果 T-Box 习惯性地连接中国的 NTP 服务器,就意味着开发团队在潜意识里还没完成“欧洲化”。更危险的是,错误的时区会导致日志时间戳混乱——在自动驾驶时代,这可能关系到法律责任的认定。

第三幕:账号登录的脱敏手术

“上大招,登录测试。”

这是最危险的环节。用户在车机输入手机号和密码,如果 T-Box 在后台明文传输,或者在 Logcat 里明文打印,那就是 Tier 2 级别的违规——最高可被罚款全球营收的 4%。

阿强在车机屏幕上输入测试账号:user_test_eu@oem.com。

我盯着 ADB Logcat 的滚屏:D/AuthManager: Login request started...

紧接着是 Payload 日志。

日志显示:user: “u@oem.com”,mobile: “**8899”,token: “**“。

“Lovely。”

手机号和邮箱字段全部被掩码处理。即便黑客拿到调试日志,也拿不到真实身份。

Wireshark 侧,Mitmproxy 解密后的 HTTPS 流量显示,传输采用了 TLS 1.3,Header 里没有任何未加密的敏感字段。

这就是“数据脱敏”的技术实现。在 GDPR 的世界里,数据不是“有”或“没有”的二元选择,而是“如何处理”的艺术。你可以收集手机号用于账号验证,但在日志、传输、存储的每一个环节,都必须确保即使数据泄露,也无法还原出真实身份。

第四幕:ADB 的潘多拉魔盒

ADB(Android Debug Bridge)是开发者的利器,也是隐私保护的噩梦。通过 ADB,我们可以导出系统服务的当前状态,查看应用的内存数据,甚至抓取所有网络通信。

我们执行了一个命令:adb shell dumpsys location

在开启“隐私模式”后,输出中 Current Location Listeners 列表应为空,或显示“Location disabled by user”。如果仍有后台服务在请求位置,说明隐私开关失效。

结果令人满意:列表为空。

我们又检查了通知历史:adb shell dumpsys notification

确保锁屏通知中不包含敏感内容,以防其他人通过车窗窥探到隐私信息。

这些看似偏执的检查,在 Mozilla 基金会 2023 年的调查中得到了验证:所有受测的 25 个汽车品牌都存在过度收集个人数据的问题,其中 84% 甚至会与第三方共享或出售这些数据。在“汽车 = 数据中心”的时代,每一个调试接口都可能成为隐私泄露的后门。

九、未来的考卷

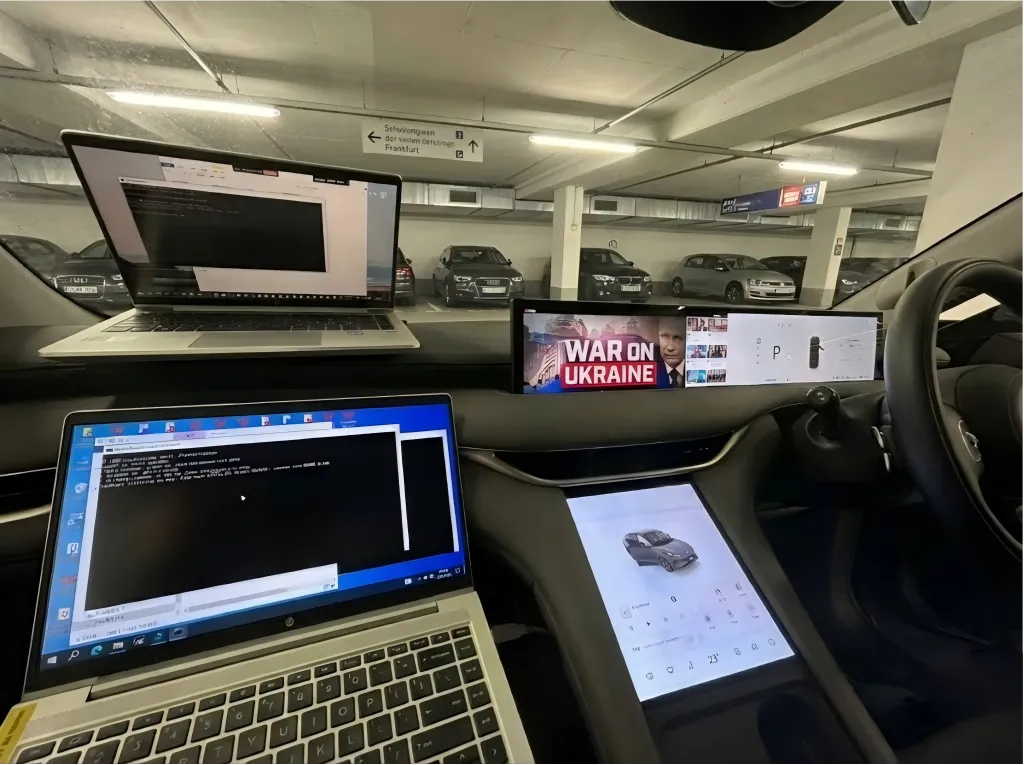

测试结束,三台电脑的指示灯在黑暗中闪烁。

GDPR 的七大原则——合法性、透明度、目的限定、数据最小化、准确性、存储期限限制、完整性和保密性——听起来像法律条文,但落实到代码层面,就是一行行 if-else 语句,一个个加密算法,一次次权限检查。

“这数据是谁的?你凭什么用?用多少?放哪儿?什么时候删?出不出境?”这六个问题,在技术上对应的是:身份认证、授权管理、数据采集策略、存储架构、生命周期管理、跨境传输控制。

那个 2.9 亿欧元的 Uber 罚单,源于 170 名法国司机的投诉。这些司机可能不懂什么是标准合同条款,不懂什么是数据控制者和处理者的区别,但他们知道一件事:自己的数据被送到了大洋彼岸,而自己对此一无所知,也无力控制。

GDPR 保护的,就是这种“知情”和“控制”的权利。它不是技术进步的敌人,而是在提醒我们:技术的目的是服务人,而不是把人变成数据流水线上的原料。

阿强收拾好最后一根网线:“闯哥,咱们算是过关了?”

“这一关过了。”我看着窗外的夜色,“但考试还没结束。”

尾声

测试结束,我和阿强收拾好设备,推开车门。法兰克福的冬夜还是那么冷。

从底层代码的欧洲化,到 VHAL 层的隐私开关,再到今晚的抓包验证,这三个月我们在做的事情本质上只有一件:用技术语言回答一个问题——你把用户当什么?

GDPR 问的不是“你的技术有多牛”,而是“你把用户当什么”。

我们的答案,写在那些跳动的数据包里,写在那些被掩码的手机号里,写在那些指向法兰克福的 IP 地址里。

2025 年 9 月,《数据法案》将正式适用。

2026 年 8 月,《人工智能法案》的高风险 AI 系统全面合规要求将生效。

欧洲的数字围栏还在加高。

【本章小结】

1. 研发关卡: Gate 0-5 全流程植入合规基因,DPO 拥有一票否决权,确保了“Privacy by Design”落地。

2. 捉鬼行动: 在实测现场,我们成功抓出了蓝牙 MAC 随机化、T-Box 时钟同步、ADB 接口暴露等隐蔽漏洞。

3. 核心理念: 技术是对每一个用户、每一份数据的尊重。

(完)